Datenübertragungsschicht

Inhaltsübersicht

First Hop: Wo sich Geräte tatsächlich treffen

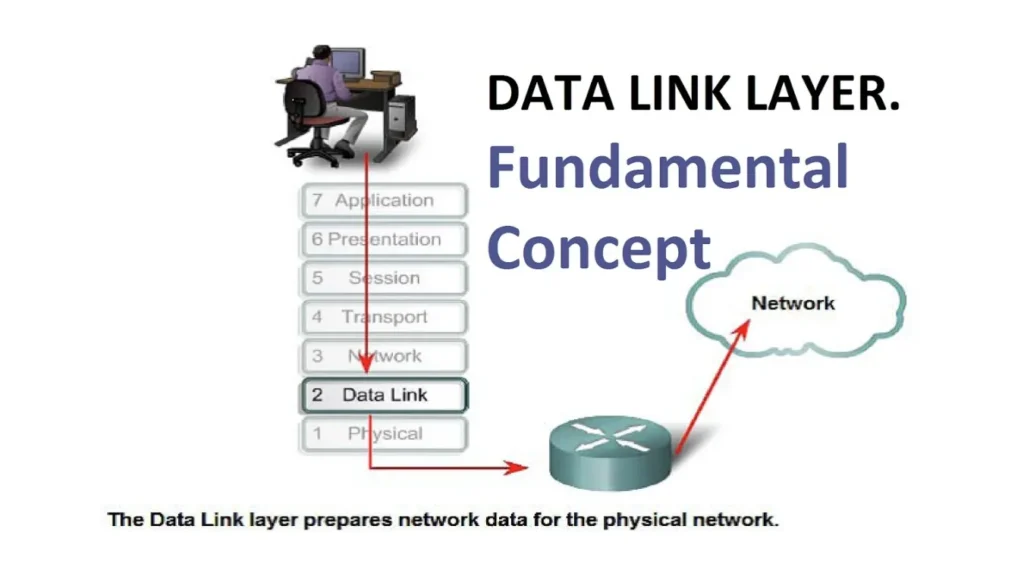

Wenn sich zwei Geräte ein Kabel oder einen Wi-Fi-Zugangspunkt teilen, kommunizieren sie zunächst auf der Datenübertragungsschicht.

Diese Schicht wickelt rohe Bits von der physikalischen Schicht in Rahmen ein, fügt lokale Adressen hinzu und koordiniert, wer als nächstes sprechen darf.

Die Datenübertragungsschicht verwandelt also ein unzuverlässiges elektrisches Medium in einen verwaltbaren lokalen Kanal.

Die oberen Schichten können sich dann auf Routing, Sitzungen und Anwendungen konzentrieren, anstatt auf Kollisionen und Störungen.

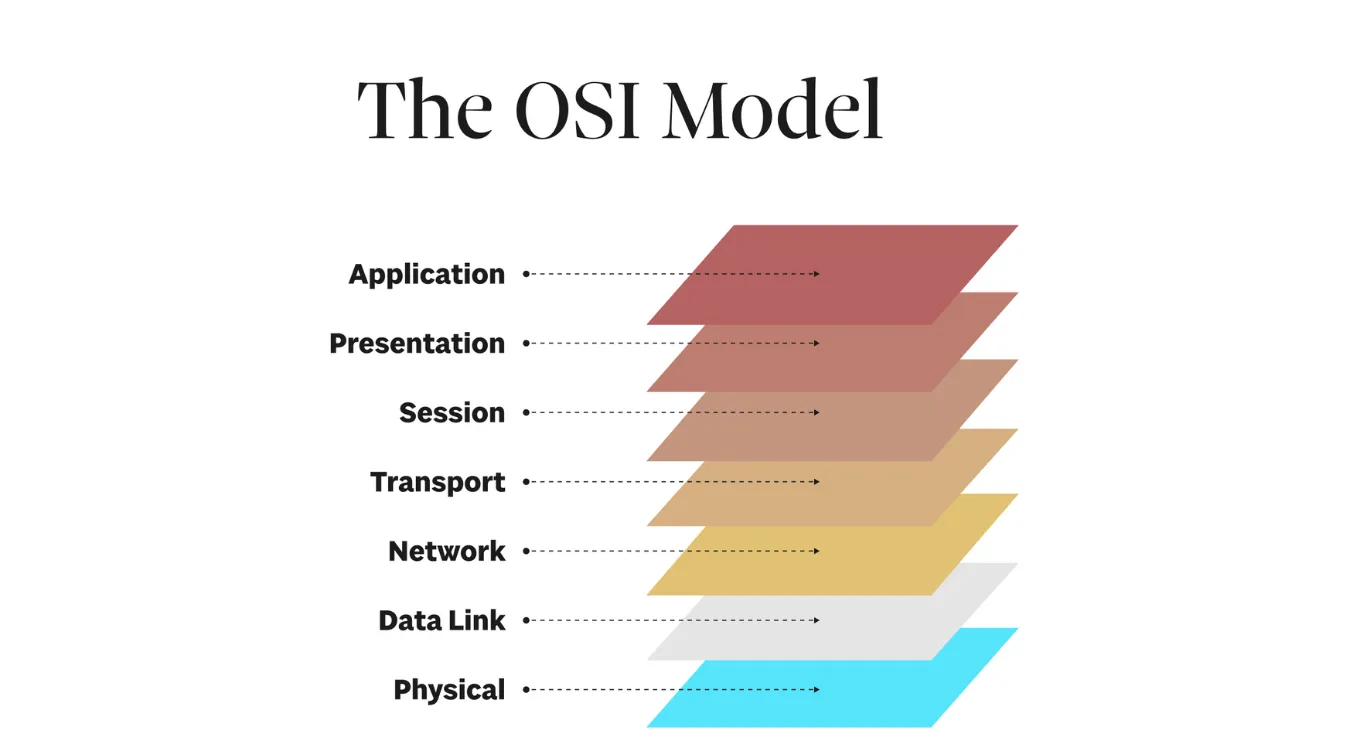

Stellung der Datenverbindungsschicht im OSI-Stapel

Die Datenverbindungsschicht liegt direkt über der physikalischen Schicht und unter der Netzwerkschicht.

Die physikalische Schicht überträgt rohe Bits; die Datenübertragungsschicht wandelt diese Bits in Rahmen zwischen Nachbarn um.

Die Netzwerkschicht (IP) verkettet dann viele dieser lokalen Verbindungen zu einem durchgängigen Pfad.

Da jede Schicht eine klare Zuständigkeit hat, können Entwickler Hardware oder Protokolle austauschen, ohne jeden Teil des Stacks neu schreiben zu müssen.

Switches, Netzwerkschnittstellenkarten und drahtlose Adapter konzentrieren sich alle stark auf Datenverbindungsaufgaben.

Frames, MAC-Adressen und lokale Zustellung

Auf der OSI-Schicht 2 werden die Daten als Rahmen und nicht als Pakete übertragen.

Jeder Frame enthält einen Header, eine Nutzlast und einen Trailer, in der Regel einschließlich:

Quell-MAC-Adresse

Ziel-MAC-Adresse

EtherType oder Protokoll-Identifikator

Optionale VLAN-Tags

Fehlerprüfungsfeld (z. B. FCS)

Netzwerkschnittstellenkarten erstellen und analysieren Frames.

Switches lesen MAC-Adressen, lernen, welche Ports welche Geräte beherbergen, und leiten Frames entsprechend weiter.

Folglich verhält sich das lokale Segment wie ein gemeinsamer, aber organisierter Korridor und nicht wie eine zufällige Menschenmenge.

Zuverlässigkeit und Zugriffskontrolle auf die Verbindung

Das Medium, über das die Daten übertragen werden, kann von Interferenzen, Kollisionen und Ausfällen betroffen sein.

Daher fügt die Datenübertragungsschicht Mechanismen hinzu, die die Zuverlässigkeit und Fairness verbessern.

Zu den üblichen Funktionen gehören:

Fehlererkennung mit Prüfsummen oder Rahmenprüfsequenzen

Optionale Weiterübertragung bei bestimmten Technologien

Flusskontrolle zur Vermeidung von Überlastungen langsamerer Peers

MAC-Verfahren (Media Access Control) wie CSMA/CD oder CSMA/CA

Modernes Switched Ethernet reduziert Kollisionen, während Wi-Fi auf sorgfältige Konkurrenzregeln angewiesen ist.

Diese Techniken sorgen für eine effiziente lokale Bereitstellung, selbst wenn viele Geräte um dasselbe Medium konkurrieren.

Varianten und Sublayers: Ethernet, Wi-Fi und mehr

Das OSI-Modell definiert Rollen, keine spezifischen Protokolle.

In der Praxis setzen verschiedene Technologien die Schicht 2 mit ihren eigenen Rahmenformaten und Regeln um.

Typische Beispiele:

Ethernet (IEEE 802.3): dominierende kabelgebundene LAN-Technologie

Wi-Fi (IEEE 802.11): Wireless LAN mit eigenen Verwaltungs- und Kontrollrahmen

PPP und HDLC: Punkt-zu-Punkt-Verbindungen für serielle und WAN-Verbindungen

Zusätzlich unterteilt IEEE 802.2 die Schicht in zwei Unterschichten:

Logical Link Control (LLC): identifiziert das obere Protokoll und verwaltet das Multiplexing

Media Access Control (MAC): verwaltet die Adressierung und den Zugriff auf das physische Medium

Durch diese Aufteilung bleibt ein Teil der Logik für viele Link-Typen wiederverwendbar.

Warum die Datenverbindungsschicht für Datenübertragungen wichtig ist

Dateikopien, Sicherungsaufträge und Fernwiederherstellungsverkehr laufen schließlich über Layer-2-Frames.

Selbst hochentwickelte Speicherprotokolle sind immer noch auf eine zuverlässige lokale Übertragung zwischen den Knoten angewiesen.

Wenn sich Switches, NIC-Treiber oder Wi-Fi-Verbindungen nicht korrekt verhalten, kommt es zu Zeitüberschreitungen, Verzögerungen und beschädigten Übertragungen.

In schwerwiegenden Fällen trägt ein fehlerhafter Link zur Beschädigung des Dateisystems oder zur Unterbrechung von Wiederherstellungsvorgängen bei.

Durch die Überwachung von Fehlern und der Verbindungsqualität auf Schicht 2 schützen die Administratoren die höherwertige Arbeit darüber.

Werkzeuge wie Amagicsoft Datenrettung arbeiten dann über gesündere Pfade, wenn sie große Mengen wiederhergestellter Daten zurück auf Server oder Workstations übertragen.

Unterstützt Windows 7/8/10/11 und Windows Server.

Unterstützt Windows 7/8/10/11 und Windows Server

Häufig gestellte Fragen

Wozu dient eine Datenverbindung?

Was ist ein Beispiel für eine Datenverbindung?

Welches sind die drei Hauptfunktionen der Datenübertragungsschicht?

Warum wird die Sicherungsschicht benötigt?

Ist DLC dasselbe wie OBD?

Was ist der Zweck der Datenverknüpfung?

Welches sind die beiden Arten der Datenübertragungsschicht?

Was sind Layer-7-Geräte?

Ist Bluetooth eine Datenübertragungsschicht?

Eddie ist ein IT-Spezialist mit mehr als 10 Jahren Erfahrung, die er bei mehreren bekannten Unternehmen der Computerbranche gesammelt hat. Er bringt tiefgreifende technische Kenntnisse und praktische Problemlösungsfähigkeiten in jedes Projekt ein.