Datenaufzeichnung

Inhaltsübersicht

Wenn Probleme spurlos verschwinden

Ein System hängt sich auf, ein Backup schlägt zur Hälfte fehl oder eine Dateiübertragung beschädigt ein wichtiges Archiv.

Wenn Sie keine Protokolle haben, sehen Sie nur das letzte Symptom und raten, was schief gelaufen ist.

Die Datenaufzeichnung schließt diese Lücke.

Durch die Aufzeichnung von Schlüsselereignissen und Übertragungsvorgängen erstellen Sie eine Zeitleiste, die Fehler erklärt und eine sichere Wiederherstellung anstelle von Versuch und Irrtum unterstützt.

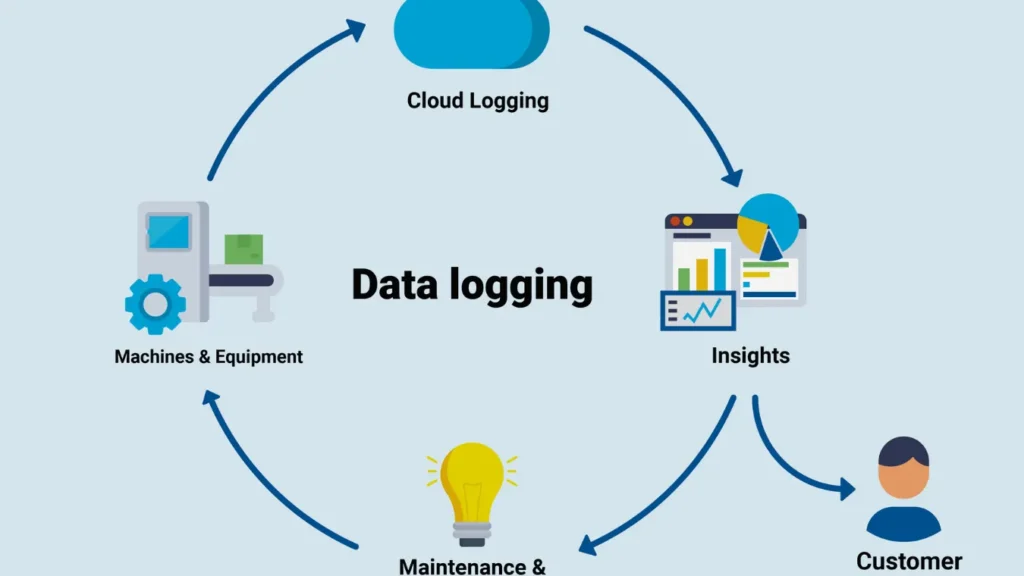

Was die Datenerfassung in der Praxis umfasst

Datenprotokollierung bedeutet, dass Software strukturierte Informationen darüber aufzeichnet, was sie getan hat und was dabei passiert ist.

Jeder Datensatz enthält Details wie Zeit, Komponente, Aktion und Ergebnis.

Zu den üblichen Protokollquellen gehören:

Ereignisse des Betriebssystems und Treibermeldungen

Anwendungsprotokolle für Backup, Datenbanken und Dienste

Dateiübertragungsprotokolle (FTP, SFTP, HTTP, SMB)

Sicherheits- und Auditprotokolle für Zugriff und Konfigurationsänderungen

Gemeinsam zeigen sie, wie sich Daten bewegen, wann Vorgänge erfolgreich sind und wo Fehler entstehen.

Die wichtigsten Veranstaltungsdetails

Wirksame Protokolle konzentrieren sich auf Daten, die Sie nutzen können:

Genaue Zeitstempel mit Zeitzone oder UTC

IDs für Aufträge, Sitzungen und Verbindungen

Dateinamen, Pfade, Größen und Prüfsummen, sofern relevant

Fehlercodes und Zusammenfassungen in einfacher Sprache

Mit diesem Detail können Sie einen Protokolleintrag während der Untersuchung direkt mit einer Datei, einem Datenträger oder einem Sicherungssatz verknüpfen.

Protokollierung rund um Sicherung, Wiederherstellung und Dateiwiederherstellung

Sicherungs- und Wiederherstellungsabläufe hängen stark von genauen Protokollen ab.

Ohne sie können Sie nicht nachweisen, dass ein Auftrag ausgeführt wurde, oder erklären, warum er zu Teilergebnissen geführt hat.

Wichtige Punkte in der Kette:

Start- und Endzeiten für jeden Sicherungsauftrag

Quell- und Zielpfade, einschließlich Netzstandorte

Menge der verarbeiteten, übersprungenen und überprüften Daten

Prüfsummen oder Signaturen für wichtige Dateien und Bilder

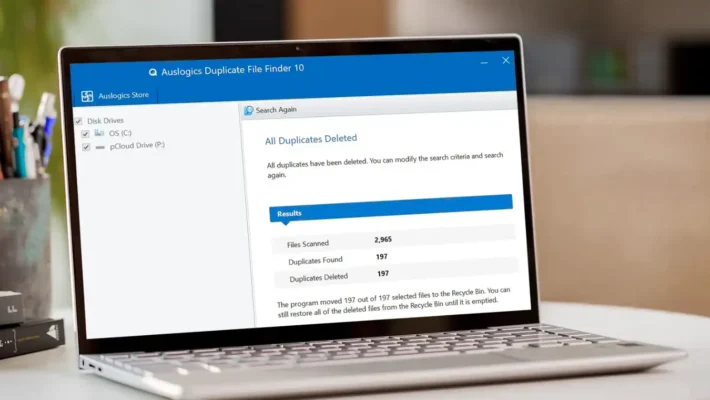

Wenn Sie Amagicsoft Datenrettung Nach einem Fehler helfen Ihnen die Protokolle, zwei Fragen schnell zu beantworten: welches Volume oder welcher Ordner gescannt werden soll und welches Zeitfenster wichtig ist.

Wie die Datenerfassung hinter den Kulissen abläuft

Softwarekomponenten protokollieren in der Regel über einen gemeinsamen Rahmen, anstatt Dateien ad hoc zu schreiben.

Dieser Rahmen standardisiert das Format, die Rotation und die Aufbewahrung.

Typische Mechanismen:

Textprotokolldateien mit strukturierten Zeilen oder JSON-Einträgen

Windows-Ereignisprotokollkanäle für System- und Anwendungsereignisse

Datenbankgestützte Protokollierung für hochvolumige Dienste

Entfernte Protokollsammler, die Meldungen über das Netzwerk empfangen

Außerdem können Sie wichtige Protokolle an SIEM- oder Überwachungs-Tools weiterleiten, um Probleme zu erkennen, während sie noch entstehen, und nicht erst, wenn sich die Benutzer beschweren.

Erstellung eines Protokollierungsplans für Windows-basierte Systeme

Anstatt alle möglichen Protokolle zu aktivieren, wählen Sie die Signale aus, die für Ihre Umgebung wichtig sind.

Eine kurze Planungsphase zahlt sich mit der Zeit aus.

Eine praktische Sequenz:

Auflistung kritischer Systeme: Sicherungsserver, Dateiserver, Anwendungsserver und Endpunkte.

Ermitteln Sie für jedes System die Ereignisse, die die Datensicherheit und -integrität beeinträchtigen.

Konfigurieren Sie die Protokollierungsstufen so, dass Routinevorgänge sichtbar bleiben, ohne Rauschen zu erzeugen.

Zentralisierung von Schlüsselprotokollen oder Kopien auf einem sicheren Server zur langfristigen Aufbewahrung.

Dokumentieren Sie, wo jede Klasse von Protokollen gespeichert wird und wer sie während eines Vorfalls lesen kann.

Durch diese Struktur bleiben die Protokolle brauchbar und es wird verhindert, dass sich die Festplatten mit minderwertigen Meldungen füllen.

Verwendung von Protokollen während der Reaktion auf Vorfälle und der Wiederherstellung

Wenn etwas kaputt geht, beginnen Sie nicht mit tiefgreifenden Festplattenscans.

Sie beginnen mit Protokollen, um die Suche einzugrenzen.

Typischer Ansatz:

Gleichen Sie die Benutzerberichte mit den Zeitstempeln der Protokolle ab, um den ersten Fehler zu finden.

Überprüfen Sie die Sicherungs- und Übertragungsprotokolle zu diesem Zeitpunkt auf Warnungen und Fehler.

Identifizieren Sie, welcher Datenträger, welche Freigabe oder welcher Dateisatz von der Unterbrechung betroffen war.

Entscheiden Sie, ob eine Wiederherstellung vom Backup oder eine gezielte Wiederherstellung von der Festplatte am besten funktioniert.

Zu diesem Zeitpunkt, Amagicsoft Datenrettung kann sich auf die richtigen Datenträger und Verzeichnisse konzentrieren und sich dabei von den Informationen leiten lassen, die bereits in den Protokollen enthalten sind.

Unterstützt Windows 7/8/10/11 und Windows Server.

Schlussfolgerung

Die Datenprotokollierung verwandelt unsichtbares Systemverhalten in einen lesbaren Verlauf.

Es hilft Ihnen zu verstehen, warum Übertragungen scheitern, wann Backups Dateien vermissen und wie sich Systemänderungen auf gespeicherte Daten auswirken.

Mit klaren, gut strukturierten Protokollen, die in Ihre Sicherungs- und Wiederherstellungsprozesse einfließen, verbringen Sie weniger Zeit mit Rätselraten und mehr Zeit mit der Behebung von Problemen.

In Kombination mit Tools wie Amagicsoft Datenrettung, Durch gute Protokollierungspraktiken erhalten Sie sowohl eine Erklärung für das Geschehene als auch einen zuverlässigen Weg zurück zu gesunden Daten.

Unterstützt Windows 7/8/10/11 und Windows Server

Häufig gestellte Fragen

Wie erfolgt die Datenaufzeichnung?

Was ist der Hauptzweck der Protokollierung?

Warum sollten Sie einen Datenlogger verwenden?

Was sind die beiden wichtigsten Arten der Protokollierung?

Was versteht man unter Datenprotokollierung?

Was ist ein Beispiel für die Datenaufzeichnung?

Welchen Zweck hat die Datenerfassung?

Was bedeutet Datenerfassung in der IKT?

Eddie ist ein IT-Spezialist mit mehr als 10 Jahren Erfahrung, die er bei mehreren bekannten Unternehmen der Computerbranche gesammelt hat. Er bringt tiefgreifende technische Kenntnisse und praktische Problemlösungsfähigkeiten in jedes Projekt ein.