Daten-Mapping

Inhaltsübersicht

Data Mapping als Blaupause für die Bewegung von Daten

Wenn Teams Daten zwischen Systemen verschieben, beginnt der Fehler in der Regel nicht bei der Kopie selbst.

Es fängt damit an, dass niemand klar erklären kann, wie die einzelnen Quellfelder in das Zielmodell gelangen sollen.

Mit Data Mapping wird dieses Problem gelöst.

Sie definiert im Detail, wie Werte von einem Speichersystem oder -format in ein anderes übertragen werden, damit ETL-Aufträge und Migrationswerkzeuge sich vorhersehbar verhalten.

Kernkonzepte des Data Mapping

Im Kern verbindet das Data Mapping eine Quellenstruktur zu einer Zielstruktur.

Anstatt nur an Tabellen oder Dateien zu denken, arbeiten Sie auf der Ebene von Spalten, Feldern, Beziehungen und Regeln.

Eine vollständige Karte enthält in der Regel Angaben:

Quellobjekte (Tabellen, Ansichten, Dateien, APIs)

Zielobjekte (Lagertabellen, Anwendungsentitäten, Berichte)

Regeln auf Feldebene: direkte Kopien, Umwandlungen und Nachschlagen

Beschränkungen wie Eindeutigkeit, erforderliche Felder und gültige Bereiche

Folglich wird die Map zu einem Vertrag, dem ETL-, Integrations- und Migrationsprozesse folgen müssen.

Die Rolle der Datenzuordnung bei ETL und Migration

Bei der ETL extrahieren Aufträge Datensätze, wenden Transformationen an und laden die Ergebnisse.

Diese Umwandlungen sollten jedoch nicht nur im Code stattfinden.

Sie sollten einem dokumentierten Plan folgen, den Geschäftsanwender und Ingenieure gemeinsam überprüfen können.

Bei Migrationsprojekten dient die Datenzuordnung als Grundlage für jede Entscheidung:

Welche alten Felder noch wichtig sind

Zusammenführen mehrerer Quellen in ein einziges Zielmodell

Wo können Werte platziert werden, die im alten System nicht vorhanden waren?

Ein genaues Mapping verhindert daher Überraschungen bei der Umstellung und erleichtert die Validierung erheblich.

Arten von Zuordnungsregeln und Datentypen

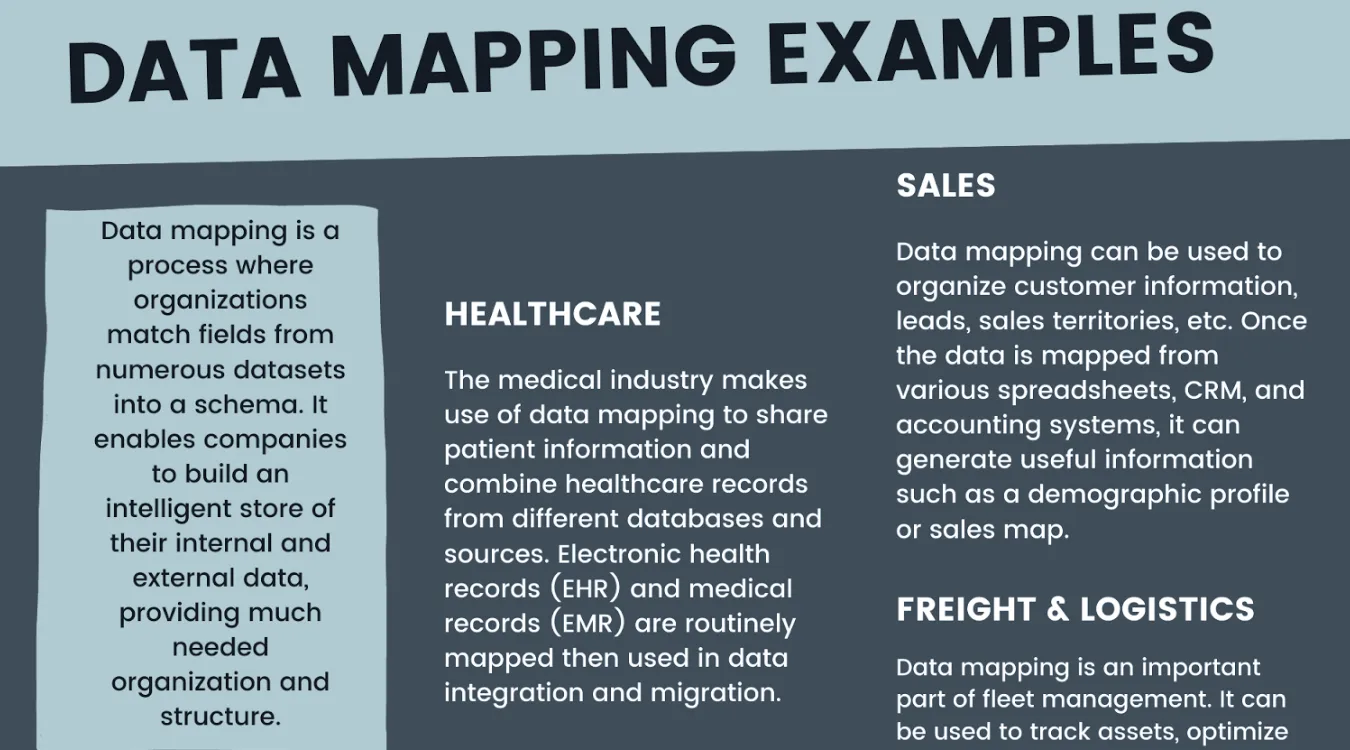

Unterschiedliche Szenarien erfordern unterschiedliche Mapping-Stile.

Sie verwenden selten nur einen.

Gängige Mapping-Stile

Direktes Mapping: Werte von der Quelle zum Ziel mit kompatiblen Typen kopieren.

Transformation Mapping: Formeln, Parsing oder Einheitenumrechnungen anwenden.

Nachschlagen oder Referenzmapping: Codes durch standardisierte Werte ersetzen.

Bedingtes Mapping: Datensätze auf der Grundlage von Flags oder Bereichen unterschiedlich weiterleiten.

Zusammen decken diese Muster die meisten Integrations- und Migrationsanforderungen ab.

Typische Datentyp-Familien

Obwohl Plattformen viele Datentypen zur Verfügung stellen, kommen vier Familien am häufigsten vor:

Textuelle Daten (Zeichenketten und Zeichen)

Numerische Daten (ganze Zahlen und Dezimalzahlen)

Datums- und Zeitangaben (Zeitstempel und Intervalle)

Binäre oder boolesche Daten (wahr/falsch-Flags und Rohbytes)

Da Typinkongruenzen zu subtilen Fehlern führen, sollte die Abbildung die Erwartungen an den Typ explizit angeben.

Praktische Schritte zur Erstellung eines Data Mapping

Ein effektives Data Mapping folgt eher einer wiederholbaren Methode als einer einmaligen Brainstorming-Sitzung.

Vorbereitung und Quellenermittlung

Zunächst erstellen Sie ein Profil der Quelle:

Ermittlung der maßgeblichen Systeme und Tabellen.

Prüfen Sie die tatsächlichen Werte, nicht nur die Dokumentation.

Beachten Sie Bereiche, Formate und Nullmuster.

Außerdem klären Sie mit Domänenexperten die geschäftliche Bedeutung ab, damit die Spaltennamen Sie nicht in die Irre führen.

Entwerfen von Quelle-Ziel-Regeln

Als nächstes entwerfen Sie das Mapping:

Richten Sie jedes Zielfeld an einem oder mehreren Quellfeldern aus.

Entscheiden Sie, welche Transformationen oder Lookups Sie benötigen.

Definieren Sie Standardwerte für fehlende oder optionale Felder.

Dokumentieren Sie Annahmen und Grenzfälle in einfacher Sprache.

Bei der Iteration bleiben sowohl die technische als auch die geschäftliche Sichtweise aufeinander abgestimmt.

Validieren und Pflegen der Karte

Schließlich testen Sie die Karte:

Führen Sie Beispiel-ETL-Aufträge mit echten Daten aus.

Vergleichen Sie Zählungen, Summen und Schlüsselbeziehungen.

Passen Sie die Regeln an, wenn die Validierung versteckte Probleme aufdeckt.

Da sich Systeme weiterentwickeln, behandeln Sie das Mapping wie ein lebendiges Artefakt und nicht wie eine statische Kalkulationstabelle.

Datenmapping für Governance und GDPR

Vorschriften wie die DSGVO verlangen von Unternehmen, dass sie wissen, wo personenbezogene Daten gespeichert sind und wie die Systeme sie verwenden.

Daher reichen einfache Speicherdiagramme nicht aus.

Die Datenzuordnung hilft dabei:

Auflistung, welche Felder personenbezogene oder sensible Daten enthalten

Aufzeigen, wo diese Felder in Anwendungen und Berichten verwendet werden

Unterstützung von Anträgen auf Zugang zu Daten und von Löschungsabläufen

Wenn Sie vom Identifikator einer Person auf jedes zugeordnete Feld und Ziel verweisen können, können Sie regulatorische Aufgaben mit Sicherheit erledigen.

Verwendung von SQL, Excel und speziellen Tools

Sie brauchen keine komplexe Plattform, um mit dem Data Mapping zu beginnen, auch wenn größere Teams später oft spezialisierte Tools einsetzen.

SQL und Mapping

Mit SQL können Sie Zuordnungen untersuchen und überprüfen:

Profiling-Abfragen zeigen die tatsächlichen Verteilungen und Anomalien auf.

JOINs simulieren zukünftige Integrationen.

Ansichten können kartierte Strukturen vor permanenten Lasten implementieren.

Daher dient SQL oft als Mikroskop und Prüfstand für Mapping-Entscheidungen.

Excel und Lightweight Mapping Grids

Excel eignet sich nach wie vor gut als Mapping-Leinwand:

Eine Spalte für die Quelltabelle, eine für das Quellfeld

Eine Spalte für die Zieltabelle, eine für das Zielfeld

Zusätzliche Spalten für Transformationshinweise und Datentypen

Später übersetzen die ETL-Entwickler dieses Raster in Aufträge und Skripte.

In kleineren Teams wird dieses Blatt oft zur ersten zentralen Karte, die alle lesen können.

Microsoft Ökosystem-Optionen

Microsoft bietet auch Tools an, die Mapping-Aufgaben unterstützen.

Zum Beispiel, Power Query ermöglicht es den Benutzern, Transformationen auf Spaltenebene visuell zu definieren, und Azure Datenfabrik oder Synapse Pipelines implementieren kartierte Abläufe in großem Maßstab.

Selbst wenn Sie diese Tools verwenden, sorgt ein klares Mapping-Dokument dafür, dass die Logik für Audits und Fehlersuche transparent bleibt.

Datenzuordnung rund um Sicherung und Wiederherstellung

Sicherungs-, Archivierungs- und Wiederherstellungsworkflows hängen ebenfalls von der Zuordnung ab.

Sie müssen nicht nur wissen, wo sich die Daten befinden, sondern auch, wie sich die Sicherungskataloge zu den tatsächlichen Speicherorten und Geschäftseinheiten verhalten.

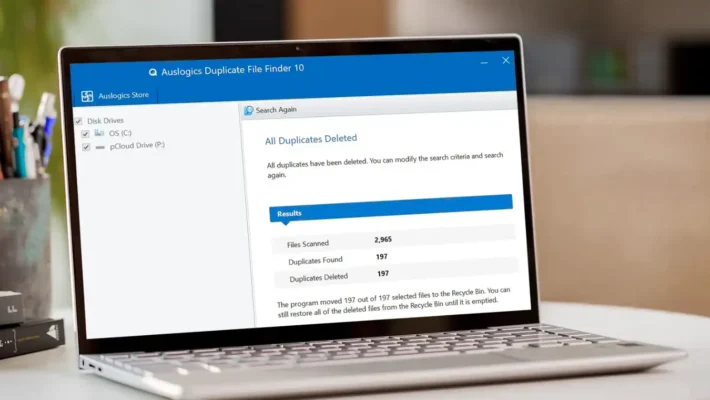

Zum Beispiel werden Protokolle exportiert von Amagicsoft Datenrettung karte:

Wiederherstellungsaufträge auf bestimmte Geräte und Volumes

Ordner zu Geschäftsinhabern oder Systemen

Dateitypen für Richtlinien zur Aufbewahrung oder zusätzlichen Überprüfung

Dies hat zur Folge, dass Vorfallshelfer von einer geschäftlichen Frage (“Welche Projektdateien haben wir wiederhergestellt?”) zu präzisen technischen Details springen können.

Unterstützt Windows 7/8/10/11 und Windows Server.

Unterstützt Windows 7/8/10/11 und Windows Server

Häufig gestellte Fragen

Was ist Datenmapping in ETL?

Welches Tool wird für das Datenmapping verwendet?

Was bedeutet Datenzuordnung in der DSGVO?

Was sind die verschiedenen Arten der Datenzuordnung?

Was bedeutet Datenmapping?

Welches sind die 4 Arten von Datentypen?

Welches sind die drei Arten der Kartierung?

Wie führt man ein Datenmapping durch?

Was sind die ersten vier Schritte des Data Mapping?

Was ist SQL-Mapping?

Wie kann ich Daten in Excel zuordnen?

Was ist digitale Forensik in einfachen Worten?

Ist digitale Forensik dasselbe wie Cybersicherheit?

Warum brauchen wir digitale Forensik?

Ist die digitale Forensik ein guter Beruf?

Ist die digitale Forensik gut bezahlt?

Ist digitale Forensik schwierig?

Kann man in der Cybersicherheit $500.000 pro Jahr verdienen?

Ist die digitale Forensik ein stressiger Job?

Warum brauchen wir eine Datensicherung?

Was passiert, wenn ich keine Sicherungskopie meiner Daten erstelle?

Was ist eine Datensicherung und warum ist sie so wichtig?

Ist ein Backup wirklich notwendig?

Was sind die 5 wichtigsten Daten?

Was sind die Vorteile eines vollständigen Backups?

Was sind die Vor- und Nachteile der Datensicherung?

Was ist der Hauptzweck von Datenbanksicherungen?

Warum brauche ich ein Backup?

Eddie ist ein IT-Spezialist mit mehr als 10 Jahren Erfahrung, die er bei mehreren bekannten Unternehmen der Computerbranche gesammelt hat. Er bringt tiefgreifende technische Kenntnisse und praktische Problemlösungsfähigkeiten in jedes Projekt ein.