Couche liaison de données

Table des matières

First Hop : Là où les dispositifs se rencontrent réellement

Lorsque deux appareils partagent un câble ou un point d'accès Wi-Fi, ils communiquent d'abord au niveau de la couche de liaison de données.

Cette couche transforme les bits bruts provenant de la couche physique en trames, ajoute des adresses locales et coordonne qui peut prendre la parole ensuite.

Ainsi, la couche liaison de données transforme un support électrique peu fiable en un canal local gérable.

Les couches supérieures peuvent alors se concentrer sur le routage, les sessions et les applications plutôt que sur les collisions et le bruit.

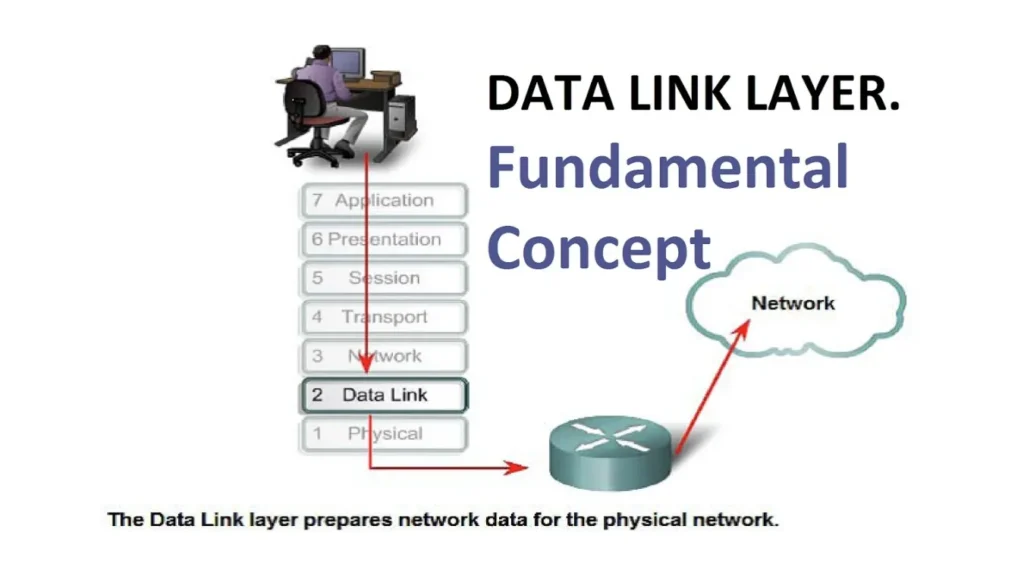

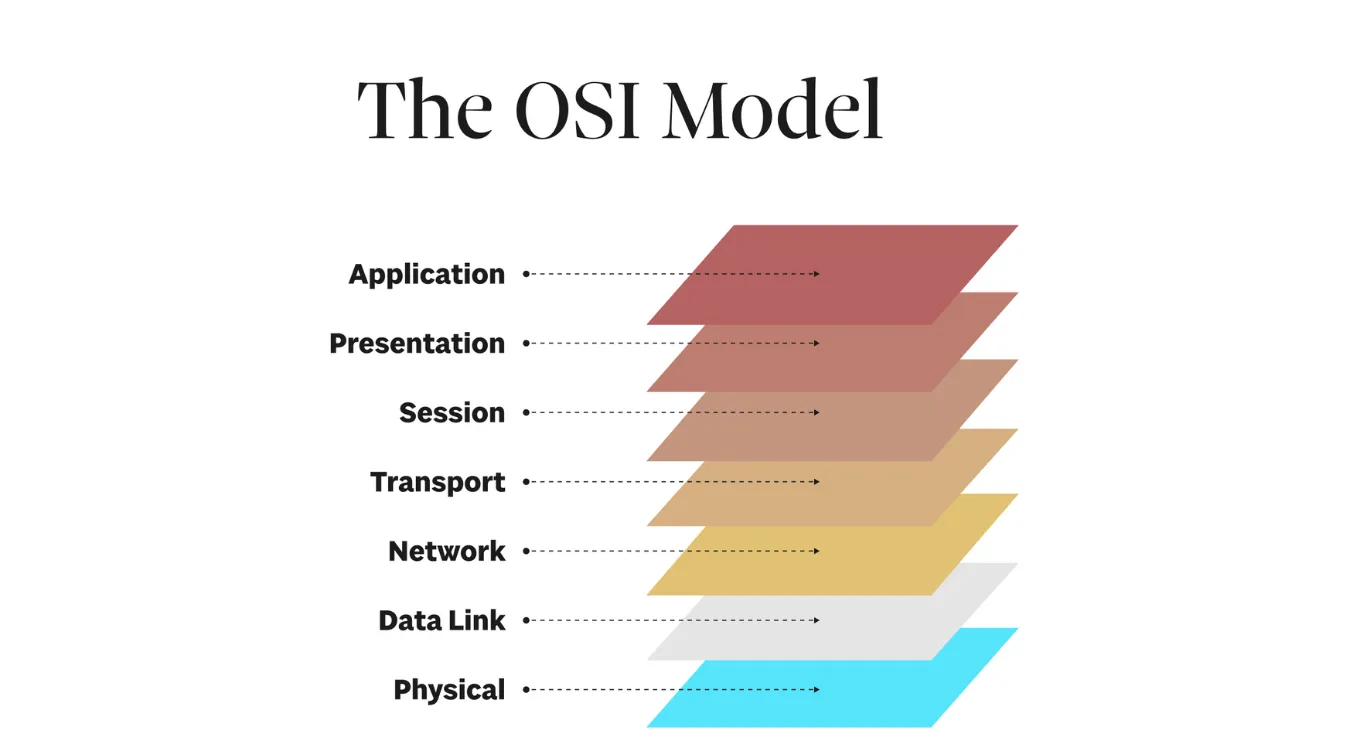

Place de la couche liaison de données dans la pile OSI

La couche liaison de données se situe directement au-dessus de la couche physique et au-dessous de la couche réseau.

La couche physique déplace des bits bruts ; la couche de liaison de données transforme ces bits en trames entre voisins.

La couche réseau (IP) enchaîne ensuite plusieurs de ces liens locaux pour former un chemin de bout en bout.

Chaque couche ayant une responsabilité bien définie, les concepteurs peuvent changer de matériel ou de protocole sans avoir à réécrire chaque partie de la pile.

Les commutateurs, les cartes d'interface réseau et les adaptateurs sans fil se concentrent tous sur les tâches de liaison de données.

Trames, adresses MAC et livraison locale

Au niveau de la couche 2 de l'OSI, les données sont transmises sous forme de trames plutôt que de paquets.

Chaque trame comporte un en-tête, une charge utile et une fin, qui comprennent généralement les éléments suivants :

Adresse MAC de la source

Adresse MAC de destination

EtherType ou identificateur de protocole

Balises VLAN optionnelles

Champ de contrôle des erreurs (par exemple, FCS)

Les cartes d'interface réseau créent et analysent les trames.

Les commutateurs lisent les adresses MAC, apprennent quels ports hébergent quels appareils et transmettent les trames en conséquence.

Par conséquent, le segment local se comporte comme un couloir commun mais organisé plutôt que comme une foule aléatoire.

Fiabilité et contrôle d'accès sur la liaison

Le support qui transporte les trames peut subir des interférences, des collisions et des chutes.

Par conséquent, la couche liaison de données ajoute des mécanismes qui améliorent la fiabilité et l'équité.

Les fonctions les plus courantes sont les suivantes

Détection d'erreurs avec des sommes de contrôle ou des séquences de contrôle de trame

Retransmission facultative sur des technologies spécifiques

Contrôle de flux pour éviter de surcharger les pairs plus lents

Méthodes de contrôle d'accès au média (MAC) telles que CSMA/CD ou CSMA/CA

L'Ethernet commuté moderne réduit les collisions, tandis que le Wi-Fi s'appuie sur des règles de contention minutieuses.

Ces techniques permettent de maintenir une distribution locale efficace, même lorsque de nombreux appareils sont en concurrence pour le même support.

Variantes et sous-couches : Ethernet, Wi-Fi et autres

Le modèle OSI définit des rôles et non des protocoles spécifiques.

Dans la pratique, les différentes technologies mettent en œuvre la couche 2 avec leurs propres formats de trame et règles.

Exemples typiques :

Ethernet (IEEE 802.3) : la technologie dominante des réseaux locaux câblés

Wi-Fi (IEEE 802.11) : réseau local sans fil avec ses propres trames de gestion et de contrôle

PPP et HDLC : liaisons point à point pour les connexions série et WAN

En outre, la norme IEEE 802.2 divise la couche en deux sous-couches :

Contrôle de liaison logique (LLC) : identifie le protocole supérieur et gère le multiplexage

Contrôle d'accès aux médias (MAC) : gère l'adressage et l'accès au support physique

Ce découpage permet de réutiliser une partie de la logique pour de nombreux types de liens.

L'importance de la couche liaison de données pour les transferts de données

Les copies de fichiers, les tâches de sauvegarde et le trafic de récupération à distance passent éventuellement par des trames de couche 2.

Même les protocoles de stockage de haut niveau reposent toujours sur une livraison locale fiable entre les nœuds.

Lorsque les commutateurs, les pilotes de carte d'interface réseau ou les liaisons Wi-Fi se comportent mal, on observe des dépassements de délai, des blocages et des transferts corrompus.

Dans les cas graves, un mauvais lien contribue à endommager le système de fichiers ou à interrompre les opérations de récupération.

En surveillant les erreurs et la qualité des liaisons au niveau de la couche 2, les administrateurs protègent le travail à plus forte valeur ajoutée qui se trouve au-dessus.

Des outils tels que Amagicsoft Récupération de données fonctionnent ensuite sur des chemins plus sains lorsqu'ils déplacent de gros volumes de données récupérées vers des serveurs ou des postes de travail.

Prend en charge Windows 7/8/10/11 et Windows Server.

Prise en charge de Windows 7/8/10/11 et Windows Server

FAQ

Que fait une liaison de données ?

Quel est un exemple de liaison de données ?

Quelles sont les trois principales fonctions de la couche liaison de données ?

Pourquoi la couche liaison de données est-elle nécessaire ?

Le DLC est-il la même chose que l'OBD ?

Quel est l'objectif de l'interconnexion des données ?

Quels sont les deux types de couche de liaison de données ?

Que sont les dispositifs de la couche 7 ?

Bluetooth est-il une couche de liaison de données ?

Eddie est un spécialiste des technologies de l'information avec plus de 10 ans d'expérience dans plusieurs entreprises renommées de l'industrie informatique. Il apporte à chaque projet ses connaissances techniques approfondies et ses compétences pratiques en matière de résolution de problèmes.