Cartographie des données

Table des matières

La cartographie des données, plan directeur pour le mouvement des données

Lorsque les équipes déplacent des données entre les systèmes, la défaillance ne commence généralement pas avec la copie elle-même.

Le problème commence lorsque personne n'est en mesure d'expliquer clairement comment chaque champ source doit se retrouver dans le modèle cible.

La cartographie des données résout ce problème.

Il définit en détail la manière dont les valeurs passent d'un système de stockage ou d'un format à un autre, de sorte que les travaux ETL et les outils de migration se comportent de manière prévisible.

Concepts fondamentaux de la cartographie des données

Au fond, la cartographie des données relie un structure de la source à un structure cible.

Au lieu de penser uniquement à des tables ou à des fichiers, vous travaillez au niveau des colonnes, des champs, des relations et des règles.

Une carte complète spécifie généralement

Objets sources (tables, vues, fichiers, API)

Objets cibles (tables de l'entrepôt, entités d'application, rapports)

Règles au niveau du champ : copies directes, transformations et consultations

Contraintes telles que l'unicité, les champs obligatoires et les plages valides

Par conséquent, la carte devient un contrat que les processus d'ETL, d'intégration et de migration doivent respecter.

Rôle de la cartographie des données dans l'ETL et la migration

Au cours de l'ETL, des tâches extraient des enregistrements, appliquent des transformations et chargent les résultats.

Toutefois, ces transformations ne doivent pas se limiter au code.

Ils doivent suivre un plan documenté que les utilisateurs professionnels et les ingénieurs peuvent examiner ensemble.

Dans les projets de migration, la cartographie des données guide chaque décision :

Quels sont les champs hérités qui ont encore de l'importance ?

Comment fusionner plusieurs sources en un seul modèle cible ?

Où placer les valeurs qui n'existaient pas dans l'ancien système ?

Par conséquent, une cartographie précise réduit les surprises lors du passage à l'euro et facilite grandement la validation.

Types de règles de mise en correspondance et types de données

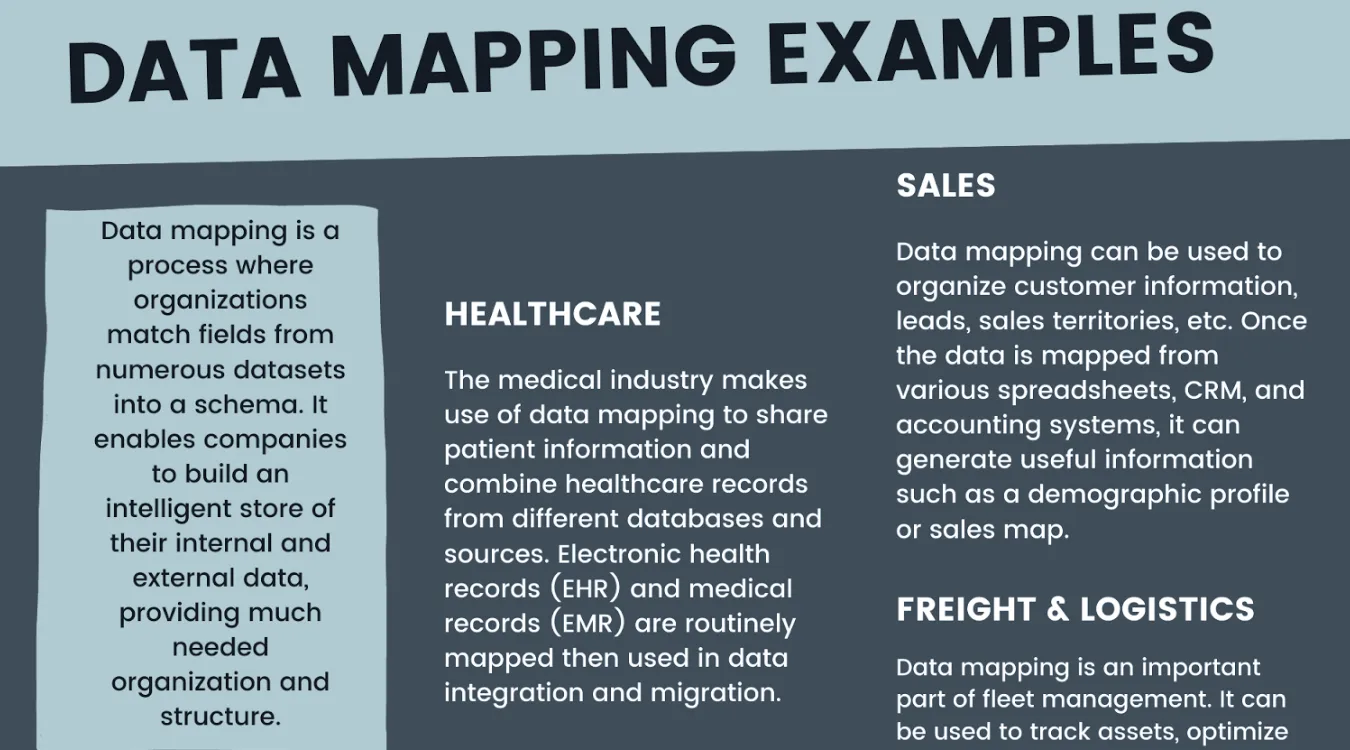

Des scénarios différents requièrent des styles de cartographie différents.

Il est rare que vous n'en utilisiez qu'un seul.

Styles de cartographie courants

Cartographie directe : copier des valeurs de la source à la cible avec des types compatibles.

Cartographie de la transformation : appliquer des formules, des analyses ou des conversions d'unités.

Recherche ou mappage de référence : remplacer les codes par des valeurs normalisées.

Cartographie conditionnelle : acheminer les enregistrements différemment en fonction d'indicateurs ou d'intervalles.

Ensemble, ces modèles couvrent la plupart des besoins en matière d'intégration et de migration.

Familles de types de données typiques

Bien que les plateformes exposent de nombreux types de données, quatre familles apparaissent le plus souvent :

Données textuelles (chaînes et caractères)

Données numériques (entiers et décimales)

Données relatives à la date et à l'heure (horodatage et intervalles)

Données binaires ou booléennes (drapeaux vrai/faux et octets bruts)

Étant donné que la non-concordance des types crée des bogues subtils, le mappage doit indiquer explicitement les attentes en matière de types.

Etapes pratiques pour construire une cartographie des données

Une cartographie des données efficace suit une méthode reproductible plutôt qu'une session de brainstorming ponctuelle.

Préparation et recherche de sources

Tout d'abord, vous devez établir le profil de la source :

Identifier les systèmes et les tables qui font autorité.

Examiner les valeurs réelles, et pas seulement la documentation.

Noter les plages, les formats et les motifs de nullité.

En outre, vous clarifiez le sens de l'activité avec des experts en domaines afin que les noms de colonnes ne vous induisent pas en erreur.

Conception des règles source-cible

Ensuite, vous concevez la cartographie :

Aligner chaque champ cible sur un ou plusieurs champs sources.

Décidez des transformations ou des consultations dont vous avez besoin.

Définir des valeurs par défaut pour les champs manquants ou facultatifs.

Documenter les hypothèses et les cas limites en langage clair.

Au fur et à mesure de l'itération, vous maintenez l'alignement entre la vision technique et la vision commerciale.

Validation et mise à jour de la carte

Enfin, vous testez la carte :

Exécuter des exemples de travaux ETL en utilisant des données réelles.

Comparer des nombres, des sommes et des relations clés.

Ajuster les règles lorsque la validation révèle des problèmes cachés.

Parce que les systèmes évoluent, il faut traiter la cartographie comme un artefact vivant, et non comme une feuille de calcul statique.

Cartographie des données pour la gouvernance et le GDPR

Les réglementations telles que le GDPR exigent que les organisations sachent où se trouvent les données personnelles et comment les systèmes les utilisent.

Par conséquent, les simples diagrammes de stockage ne suffisent pas.

La cartographie des données permet

Liste des champs contenant des données personnelles ou sensibles

Montrer où ces champs se déplacent dans les applications et les rapports

Soutien aux demandes d'accès des personnes concernées et aux flux de travail de suppression des données

Lorsque vous pouvez passer de l'identifiant d'une personne à tous les champs et cibles cartographiés, vous pouvez gérer les tâches réglementaires en toute confiance.

Utilisation de SQL, d'Excel et d'outils dédiés

Vous n'avez pas besoin d'une plateforme complexe pour commencer à cartographier les données, même si les grandes équipes adoptent souvent des outils spécialisés par la suite.

SQL et cartographie

SQL vous aide à explorer et à vérifier les correspondances :

Les requêtes de profilage révèlent les distributions réelles et les anomalies.

Les JOINs simulent les intégrations futures.

Les vues peuvent mettre en œuvre des structures cartographiées avant les charges permanentes.

C'est pourquoi SQL sert souvent de microscope et de banc d'essai pour les décisions de cartographie.

Excel et les grilles cartographiques légères

Excel fonctionne encore très bien comme canevas de cartographie :

Une colonne pour la table source, une pour le champ source

Une colonne pour la table cible, une pour le champ cible

Colonnes supplémentaires pour les notes de transformation et les types de données

Par la suite, les développeurs ETL traduisent cette grille en travaux et en scripts.

Dans les petites équipes, cette feuille devient souvent la première carte centrale que tout le monde peut lire.

Options de l'écosystème Microsoft

Microsoft propose également des outils qui facilitent les tâches de cartographie.

Par exemple, Power Query permet aux utilisateurs de définir visuellement les transformations au niveau des colonnes, et Azure Data Factory ou Synapse Les pipelines mettent en œuvre des flux cartographiés à l'échelle.

Même lorsque vous utilisez ces outils, un document de cartographie clair permet de conserver une logique transparente pour les audits et le dépannage.

Cartographie des données autour de la sauvegarde et de la récupération

Les flux de travail de sauvegarde, d'archivage et de récupération dépendent également du mappage.

Vous devez savoir non seulement où se trouvent les données, mais aussi comment les catalogues de sauvegarde sont liés aux emplacements de stockage réels et aux entités commerciales.

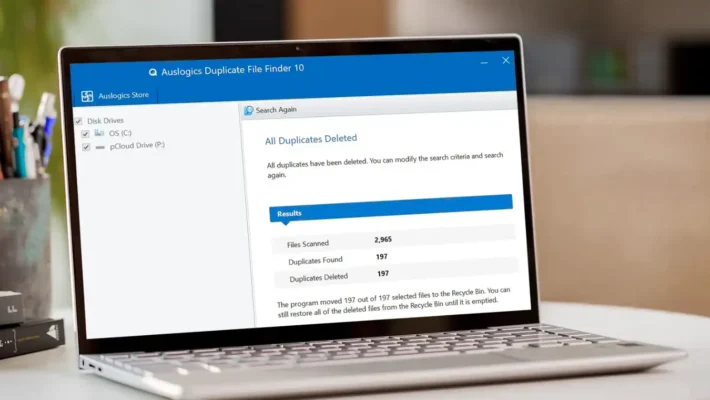

Par exemple, les journaux exportés à partir de Amagicsoft Récupération de données peut cartographier :

Tâches de récupération vers des périphériques et des volumes spécifiques

Dossiers pour les propriétaires d'entreprise ou les systèmes

Types de fichiers vers des politiques de conservation ou de vérification supplémentaire

En conséquence, les personnes chargées de répondre aux incidents peuvent passer d'une question commerciale (“Quels fichiers de projet avons-nous récupérés ?”) à des détails techniques précis.

Prend en charge Windows 7/8/10/11 et Windows Server.

Prise en charge de Windows 7/8/10/11 et Windows Server

FAQ

Qu'est-ce que la cartographie des données dans l'ETL ?

Quel outil est utilisé pour la cartographie des données ?

Qu'est-ce que la cartographie des données dans le cadre du GDPR ?

Quels sont les différents types de cartographie des données ?

Qu'est-ce que la cartographie des données ?

Quels sont les 4 types de données ?

Quels sont les trois types de cartographie ?

Comment réaliser une cartographie des données ?

Quelles sont les quatre premières étapes de la cartographie des données ?

Qu'est-ce que le mappage SQL ?

Comment mapper des données dans Excel ?

Qu'est-ce que la criminalistique numérique en termes simples ?

La criminalistique numérique est-elle la même chose que la cybersécurité ?

Pourquoi avons-nous besoin de la criminalistique numérique ?

La criminalistique numérique est-elle une bonne carrière ?

La criminalistique numérique est-elle bien payée ?

La criminalistique numérique est-elle difficile ?

Peut-on gagner $500 000 euros par an dans la cybersécurité ?

La criminalistique numérique est-elle un travail stressant ?

Pourquoi avons-nous besoin de sauvegarder nos données ?

Que se passe-t-il si je ne sauvegarde pas mes données ?

Qu'est-ce que la sauvegarde et pourquoi est-elle si importante ?

La sauvegarde est-elle vraiment nécessaire ?

Quels sont les cinq aspects importants des données ?

Quels sont les avantages d'une sauvegarde complète ?

Quels sont les avantages et les inconvénients de la sauvegarde des données ?

Quel est l'objectif principal des sauvegardes de bases de données ?

Pourquoi ai-je besoin d'une sauvegarde ?

Eddie est un spécialiste des technologies de l'information avec plus de 10 ans d'expérience dans plusieurs entreprises renommées de l'industrie informatique. Il apporte à chaque projet ses connaissances techniques approfondies et ses compétences pratiques en matière de résolution de problèmes.