データマッピング

目次

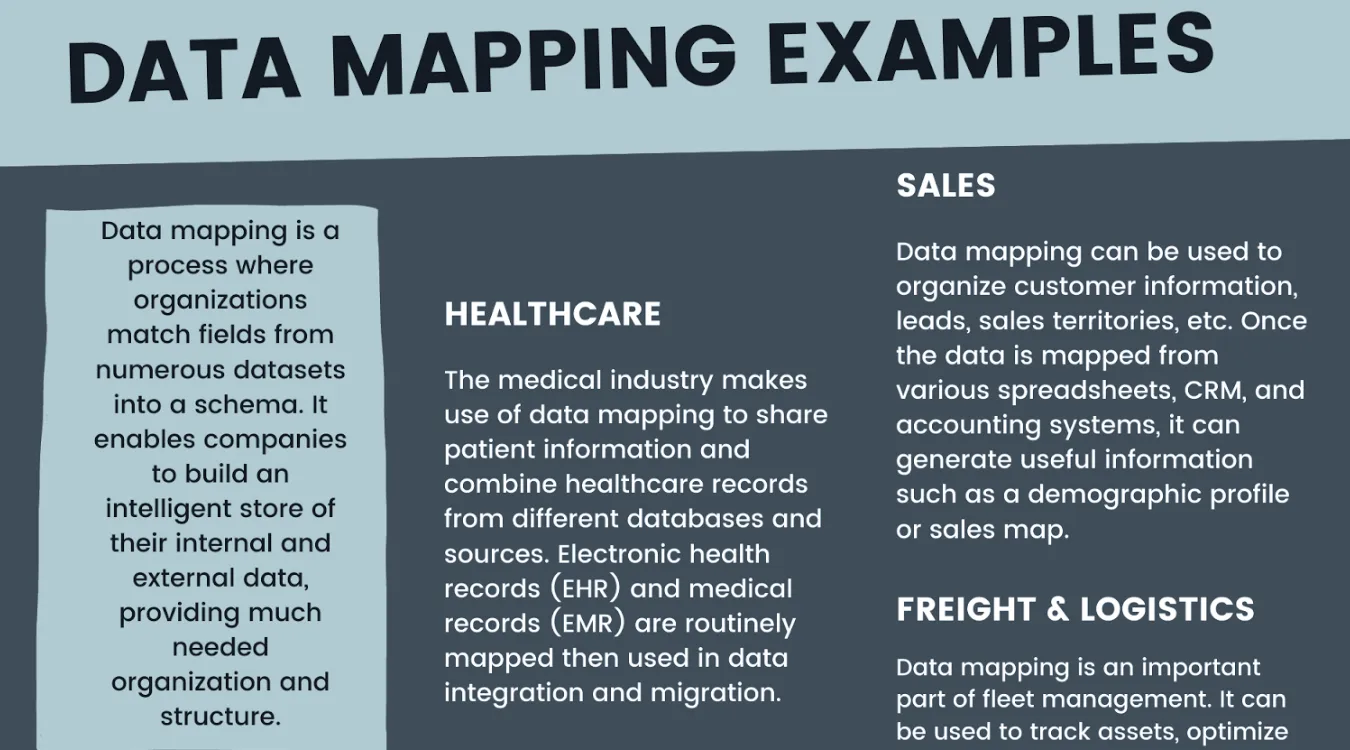

データ移動の設計図としてのデータマッピング

チームがシステム間でデータを移動させる場合、通常、障害はコピーそのものから始まるわけではない。.

各ソース・フィールドがターゲット・モデルの中でどのように位置づけられるべきかを、誰も明確に説明できないところから始まる。.

データマッピングはその問題を解決する。.

ETLジョブやマイグレーションツールが予測可能な動作をするように、あるストレージシステムやフォーマットから別のストレージシステムへ値がどのように移動するかを詳細に定義する。.

データマッピングのコアコンセプト

その中核となるデータマッピングは ソース構造 への ターゲット構造.

テーブルやファイルだけを考えるのではなく、カラム、フィールド、リレーションシップ、ルールのレベルで作業する。.

完全な地図は通常、次のように指定される:

ソースオブジェクト(テーブル、ビュー、ファイル、API)

対象オブジェクト(ウェアハウス・テーブル、アプリケーション・エンティティ、レポート)

フィールドレベルのルール:直接コピー、変換、ルックアップ

一意性、必須フィールド、有効範囲などの制約条件

その結果、マップはETL、統合、移行プロセスが従わなければならない契約となる。.

ETLと移行におけるデータマッピングの役割

ETLでは、ジョブはレコードを抽出し、変換を適用し、結果をロードする。.

しかし、そのような変換はコードの中だけにとどまるべきではない。.

ビジネスユーザーとエンジニアが一緒にレビューできるよう、文書化されたマップに従うべきである。.

マイグレーション・プロジェクトでは、データ・マッピングがあらゆる決定の指針となる:

まだ重要なレガシー・フィールドは?

複数のソースを単一のターゲットモデルにマージする方法

旧システムに存在しなかった価値をどこに置くか

したがって、正確なマッピングはカットオーバー時の驚きを減らし、検証をはるかに容易にする。.

マッピング・ルールの種類とデータ型

シナリオが異なれば、マッピングのスタイルも異なる。.

1つしか使わないことはほとんどない。.

一般的なマッピング・スタイル

ダイレクト・マッピング: ソースからターゲットへ、互換性のある型の値をコピーする。.

トランスフォーメーション・マッピング 数式、解析、単位変換を適用する。.

ルックアップまたは参照マッピング: コードを標準化された値に置き換える。.

条件付きマッピング: フラグまたは範囲に基づいてレコードを異なるルーティングする。.

これらのパターンを組み合わせれば、ほとんどの統合と移籍のニーズに対応できる。.

代表的なデータ型ファミリー

プラットフォームは多くのデータ型を公開しているが、最も頻繁に登場するのは4つのデータ型だ:

テキストデータ(文字列と文字)

数値データ(整数および小数)

日時データ(タイムスタンプとインターバル)

バイナリまたはブーリアンデータ(真/偽フラグおよび生バイト)

型の不一致は微妙なバグを生むので、マッピングは型の期待値を明示的に記述すべきである。.

データマッピング構築の実践的ステップ

効果的なデータマッピングは、1回限りのブレインストーミングではなく、繰り返し可能な方法に従う。.

準備とソース・ディスカバリー

まず、ソースをプロファイリングする:

権威あるシステムとテーブルを特定する。.

文書だけでなく、実際の値を調べる。.

範囲、フォーマット、ヌルパターンに注意。.

さらに、カラム名に惑わされないよう、ドメインの専門家とビジネスの意味を明確にする。.

ソース・ツー・ターゲット・ルールの設計

次に、マッピングをデザインする:

各ターゲット・フィールドを 1 つ以上のソース・フィールドに揃えます。.

必要な変換やルックアップを決める。.

欠落しているフィールドやオプションのフィールドのデフォルト値を定義します。.

仮定とエッジケースを平易な言葉で文書化する。.

反復しながら、技術的な視点とビジネス的な視点の両方を一致させていく。.

地図の検証と維持

最後に、地図をテストする:

実際のデータを使用してサンプルETLジョブを実行します。.

数、合計、主要な関係を比較する。.

検証の結果、隠れた問題が見つかった場合は、ルールを調整する。.

システムは進化するので、マッピングは静的なスプレッドシートではなく、生きた成果物として扱う。.

ガバナンスとGDPRのためのデータマッピング

GDPRのような規制は、個人データがどこに存在し、システムがそれをどのように使用しているかを把握することを組織に求めている。.

その結果、単純な保管図だけでは十分ではない。.

データマッピングは次のような点で役立つ:

どのフィールドに個人データや機密データが含まれているかをリストアップする

これらのフィールドがアプリケーションやレポート間でどのように移動するかを示す

データ対象者のアクセス要求および削除ワークフローのサポート

人物の識別子から、マッピングされたすべてのフィールドとターゲットまでを指し示すことができれば、自信を持って規制タスクを処理することができる。.

SQL、エクセル、専用ツールの使用

データ・マッピングを始めるのに、複雑なプラットフォームは必要ないが、大規模なチームでは後に専門的なツールを採用することが多い。.

SQLとマッピング

SQLはマッピングの探索と検証に役立つ:

プロファイリングクエリーは、実際の分布と異常を明らかにする。.

JOINは将来の統合をシミュレートする。.

ビューは、恒久的な負荷の前にマッピングされた構造を実装することができます。.

そのため、SQLはしばしば、マッピングを決定するための顕微鏡とテストベンチの両方の役割を果たす。.

エクセルと軽量マッピング・グリッド

エクセルは今でもマッピングのキャンバスとして十分に機能する:

ソース・テーブルに1列、ソース・フィールドに1列

ターゲット・テーブルに1列、ターゲット・フィールドに1列

変換ノートとデータタイプ用の追加カラム

その後、ETL開発者がこのグリッドをジョブやスクリプトに変換する。.

少人数のチームでは、このシートが最初に全員が読める中心的な地図になることが多い。.

マイクロソフト エコシステム オプション

マイクロソフトはマッピング作業をサポートするツールも提供している。.

例えば、こうだ、, パワークエリ 列レベルの変換を視覚的に定義できます。 Azureデータファクトリー または シナプス パイプラインは、マッピングされたフローを大規模に実行する。.

これらのツールを使用する場合でも、明確なマッピング・ドキュメントがあれば、監査やトラブルシューティングのためにロジックを透明に保つことができる。.

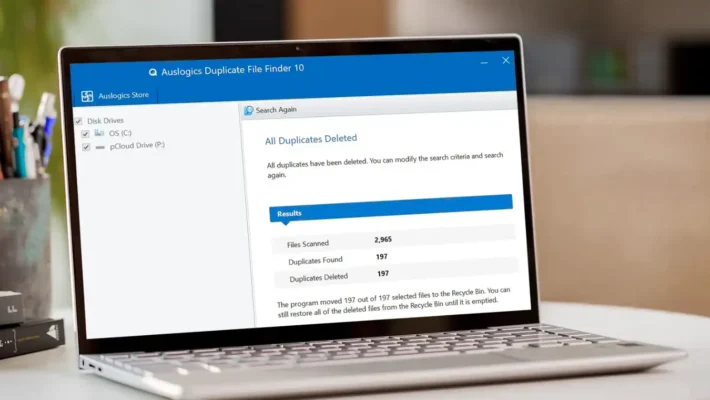

バックアップとリカバリーのデータマッピング

バックアップ、アーカイブ、リカバリーのワークフローもマッピングに依存する。.

データがどこにあるかだけでなく、バックアップ・カタログが実際のストレージ・ロケーションやビジネス・エンティティにどのように関連しているかを知る必要がある。.

例えば Amagicsoftデータ復旧 は地図にできる:

特定のデバイスやボリュームへのリカバリジョブ

ビジネスオーナーまたはシステムへのフォルダ

保持または追加検証のためのポリシーへのファイルタイプ

その結果、インシデント対応者は、ビジネス上の質問(「どのプロジェクト・ファイルを復旧したのか」)から正確な技術的詳細にジャンプすることができる。.

Windows 7/8/10/11およびWindows Serverをサポート。.

Windows 7/8/10/11およびWindows Serverをサポート

よくある質問

ETLにおけるデータマッピングとは?

データマッピングに使用するツールは?

GDPRにおけるデータマッピングとは何か?

データマッピングにはどのような種類がありますか?

データマッピングとは何か?

4種類のデータ型とは?

マッピングの3つのタイプとは?

データマッピングの方法は?

データマッピングの最初の4つのステップとは?

SQLマッピングとは?

エクセルでデータをマッピングするには?

デジタル・フォレンジックとは何か?

デジタル・フォレンジックはサイバーセキュリティと同じか?

なぜデジタル・フォレンジックが必要なのか?

デジタル・フォレンジックは良い職業か?

デジタル・フォレンジックは高給か?

デジタル・フォレンジックは難しい?

サイバーセキュリティで年収$50万円を稼げるか?

デジタル・フォレンジックはストレスの多い仕事ですか?

なぜデータのバックアップが必要なのか?

データをバックアップしないとどうなりますか?

バックアップとは何か、なぜ重要なのか?

バックアップは本当に必要なのか?

データの5つの重要性とは?

フルバックアップの利点は何ですか?

データバックアップの長所と短所は?

データベースのバックアップの主な目的は何ですか?

なぜバックアップが必要なのか?

エディは、コンピューター業界の有名企業数社で10年以上の経験を持つITスペシャリストです。深い技術的知識と実践的な問題解決能力をすべてのプロジェクトに提供しています。.