データセキュリティの分野において、BitLockerはマイクロソフトが提供する強力なツールです。BitLocker は Windows オペレーティング・システムにフルボリューム暗号化を提供し、不正アクセスからデータを保護します。BitLocker を管理するグラフィカル・ユーザー・インターフェイス(GUI)もありますが、BitLocker のコマンドラインを使用すると、特にシステム管理者やコマンドラインアプローチを好む人にとっては、より柔軟で効率的です。 BitLocker コマンドラインとは何ですか? BitLocker コマンドラインは、しばしば manage – bde コマンドと呼ばれ、ユーザがコマンドプロンプトまたは PowerShell から直接 BitLocker 暗号化機能を操作できるようにするコマンドのセットです。これらのコマンドを使用すると、ドライブの暗号化、ドライブの復号化、パスワードの変更、回復キーの管理など、BitLocker に関連する幅広い操作を実行できます。 BitLockerコマンドラインで暗号化する方法 1. 管理者としてコマンドプロンプトを開く manage – bde コマンドを効果的に使用するには、管理者権限が必要です。コマンドプロンプトのアイコンを右クリックし、「管理者として実行 」を選択します。 2. 暗号化するドライブの選択 暗号化したいドライブ文字を特定する。例えば、D:ドライブを暗号化したい場合は、以下のコマンドを使用します: manage – bde – on D: このコマンドは、指定したドライブの暗号化プロセスを開始します。デフォルトでは、BitLocker は標準の暗号化方法を使用します。別の暗号化モードを使用したい場合は、追加のパラメータを追加できます。たとえば、XTS – AES 256 – ビット暗号化モードを使用する場合です: manage – bde – on D: – […]

Active DirectoryでBitLockerのリカバリキーを見つける方法

今日のデジタル時代において、データの保護は譲れません。主要な暗号化ソリューションである BitLocker は、この点で重要な役割を果たしています。しかし、特に Active Directory を扱う場合に BitLocker 復旧キーを取り出す必要があったらどうしますか?ここでは、Active Directory で BitLocker 回復キーを見つける方法について詳しく説明します。また、AD で BitLocker キーを見つける方法や、Active Directory から BitLocker 回復キーを取り出す方法についても説明します。 BitlockerとActive Directoryを理解する BitLockerはディスクを完全に暗号化し、不正アクセスからデータを保護します。一方、Active Directory は、ネットワーク・リソースとユーザーに関する情報のリポジトリとして機能します。BitLocker が使用されている Active Directory セットアップでは、回復キーを保存し、そこから取得することができます。この統合により、組織のセキュリティと管理性がさらに強化されます。 Active DirectoryでBitLockerのリカバリキーを見つける方法 1. 必要な管理者権限でActive Directoryサーバーにログインする。このステップは、Active Directoryの設定をナビゲートするために必要なアクセスを提供するため、非常に重要です。 2. Active Directory Users and Computersコンソールを開く。これは、Active Directory環境内の様々なオブジェクトを管理するための入り口である。 3. BitLocker 回復キーを取得するユーザまたはコンピュータオブジェクトを特定します。特定のユーザーアカウントまたはドメイン内の特定のコンピュータである可能性があります。このように正確に選択することで、正しい回復キーを確実に取得できます。 4. 選択したオブジェクトを右クリックし、「Properties 」を選択する。この操作により、オブジェクトに関連する設定や情報のメニューが表示されます。 […]

BitLocker強制解除方法:7つの効果的な方法

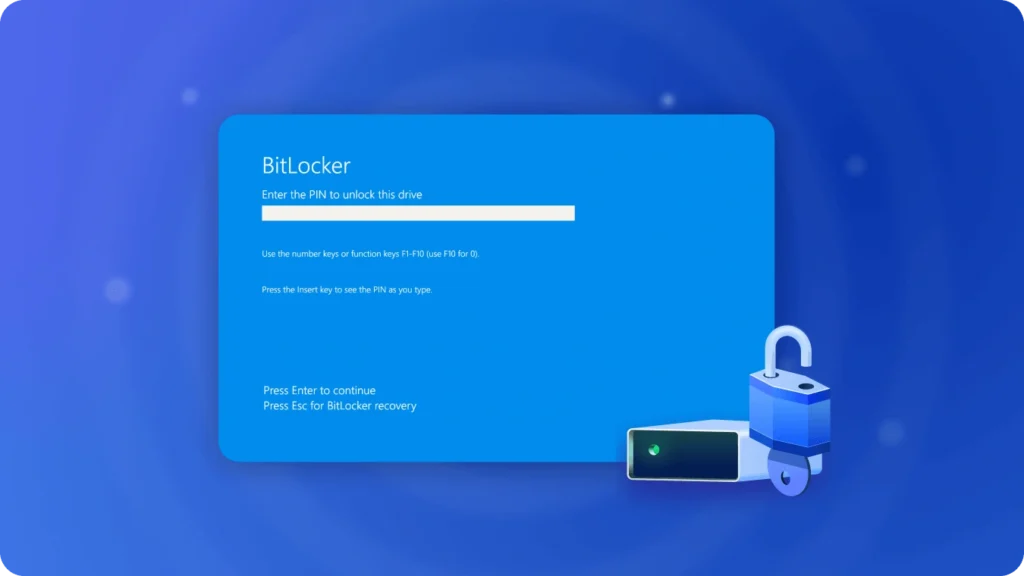

BitLocker はデータを保護するために Windows に組み込まれた強力な暗号化ツールですが、特にパスワードを忘れたり、回復キーを紛失したり、システムエラーが発生したりすると、時にはフラストレーションの原因になることがあります。暗号化されたドライブからロックアウトされた場合、BitLockerを安全かつ効果的に強制解除する方法を知っておくことは非常に重要です。この記事では、暗号化されたドライブへのアクセスを取り戻すための信頼できる7つの方法をご紹介します。 1. コマンドプロンプトによるBitLocker強制解除 コマンドプロンプトを使用してBitLocker解除する手順 1. コマンドプロンプトを管理者として開く。スタートメニューで 「cmd 」を検索して右クリックし、管理者として実行を選択することで実行できます。 2. 以下のコマンドを入力し、暗号化されたドライブの BitLocker を無効にします: manage-bde-offC: (別のドライブのロックを解除する場合は、「C:」を適切なドライブ文字に置き換えてください。) 3. Enterキーを押し、処理が完了するまで待ちます。所要時間はドライブのサイズとシステムのパフォーマンスによって異なります。 注意 この方法を不適切に使用すると、データが失われたり、システムが不安定になったりすることがあります。作業を進める前に必ずデータをバックアップしてください。 2. PowerShellを使ったBitLocker強制解除 適用バージョン この方法は、Windows 10/11 ProおよびEnterpriseエディションで動作します。 PowerShellを使用してBitLocker解除する手順 1. PowerShellを管理者権限で開きます。スタートメニューで「PowerShell」を検索し、右クリックして「管理者として実行」を選択します。 2. 指定したドライブで BitLocker を無効にするには、以下のコマンドを入力します: Disable-BitLocker -MountPoint “C:” (別のドライブのロックを解除する場合は、「C:」を正しいドライブ文字に置き換えてください。) 3. システムが BitLocker を無効にするまで数分待ちます。ロック解除操作を中断しないように、このプロセス中は PowerShell を閉じないでください。 […]

5つの方法 Microsoft Officeのプロダクトキーを見つける方法

Microsoft Officeのプロダクトキーを紛失しましたか?新しいコンピュータにOfficeを再インストールする準備や、システムクラッシュからの復旧の際に、多くの人が直面する苦境です。Windowsプロダクトキーの検索とは異なり、Officeプロダクトキーの検索は、特にMicrosoftがOffice 2013からOfficeキーの管理方法を変更したため、より困難になる可能性があります。特に、MicrosoftがOffice 2013からOfficeキーの管理方法を変更したため、キーの一部だけがPCに保存されるようになりました。しかし、ご安心ください。Microsoft Officeプロダクトキーを見つけるための効率的な5つの方法をご紹介します。 1. Magic Recovery Keyを使ってMicrosoft Officeのプロダクトキーを見つける方法 適用範囲 Office 2003, Office 2007, Office 2010, Office 2013(MSI), Office 2016(MSI), Office 365 プロダクトキー 使用しているOfficeのバージョンに関係なく、Magic Recovery Keyソフトウェアは、最小限の手順でOfficeの完全なプロダクトキーを表示するのに役立つ貴重なツールです。マイクロソフトストアやEメールでプロダクトキーを探す従来の方法とは異なり、このソフトウェアはプロセスを効率化します。 さらに、Magic Recovery Key はプロダクトキーの取得にとどまらない様々な機能を誇ります。アプリの移行、ファイルやアカウントの転送など、様々な作業をサポートします。特に、プロダクトキー機能は、Office、Windows、Adobeのプロダクトキーを抽出するように設計されており、それらにアクセスできなくなることはありません。 詳しい手順に従って、Microsoft Officeのプロダクトキーを見つけてください: ステップ1. ローカル」の「レジストリキー」タブをクリックする。 ステップ2. 右側のパネルで、アプリケーションのレジストリキーを表示します。Magic Recovery Keyはインストールされているソフトウェアのすべてのキーを表示します。対象となるシリアル番号を選択してコピーします。さらに、便宜上「コピー」または「保存」のどちらかをクリックするオプションがあります。 Magic Recovery Keyを使ってMicrosoft Officeのプロダクトキーを見つけたいですか?ダウンロードしてお使いください。 Support Windows 11/10/8/7 and Windows Serve 2. […]