Definition Ein ZIP-Header bezieht sich auf die strukturierten Metadaten, die am Anfang und am Ende eines ZIP-Archivs gespeichert sind und definieren, wie die komprimierten Dateien organisiert sind. Er enthält wichtige Informationen wie Dateinamen, Komprimierungsmethoden, CRC-Prüfsummen und Offsets, die es ZIP-Dienstprogrammen ermöglichen, einzelne Dateien genau zu extrahieren oder zu reparieren. Inhaltsverzeichnis [...]

GPT (GUID-Partitionstabelle)

GPT (GUID Partition Table) ist ein moderner Standard für die Festplattenpartitionierung, der das veraltete MBR-System (Master Boot Record) ersetzt. Er definiert, wie Partitionen und Daten auf einem Speichergerät - z. B. SSDs oder HDDs - strukturiert sind, und bietet eine größere Zuverlässigkeit und Flexibilität für die heutigen Betriebssysteme. Im Gegensatz zum MBR, der in der Regel Festplatten bis zu etwa 2 TB unterstützt, wenn [...]

ZIP-Reparaturdienstprogramm

Definition Ein ZIP-Reparaturprogramm ist ein spezialisiertes Tool, das den Zugriff auf beschädigte oder fehlerhafte ZIP-Archive wiederherstellt. ZIP-Dateien, die zum Komprimieren und Verpacken mehrerer Dateien verwendet werden, können aufgrund von unterbrochenen Downloads, Stromausfällen, Festplattenfehlern oder defekten Sektoren unlesbar werden. Reparaturprogramme analysieren die interne Dateistruktur, erkennen defekte Kopfzeilen und bauen fehlende Verzeichniseinträge wieder auf [...]

Folder Access Denied Error Lösungen

Der Fehler "Ordnerzugriff verweigert" tritt auf, wenn Windows oder andere Betriebssysteme Sie aufgrund von Berechtigungsproblemen, Verschlüsselungseinstellungen oder Systemeinschränkungen daran hindern, einen Ordner zu öffnen, zu ändern oder zu löschen. Dies ist häufig bei NTFS-formatierten Laufwerken und freigegebenen Netzwerkordnern der Fall. Dies ist kein Anzeichen für einen dauerhaften Datenverlust. Inhaltsverzeichnis Wie der Ordner [...]

ZLIB-Komprimierung

Definition Die ZLIB-Komprimierung ist eine verlustfreie Datenkomprimierungsbibliothek, die in vielen Dateiformaten und Kommunikationsprotokollen eingesetzt wird. Sie basiert auf dem DEFLATE-Algorithmus und kombiniert den LZ77-Musterabgleich mit der Huffman-Kodierung, um die Datengröße effizient zu minimieren, ohne die Integrität zu beeinträchtigen. Die ZLIB-Komprimierung bildet die Grundlage für beliebte Technologien wie ZIP-Archive, PNG-Bilder und HTTP-Datenübertragung (Deflate). Tabelle [...]

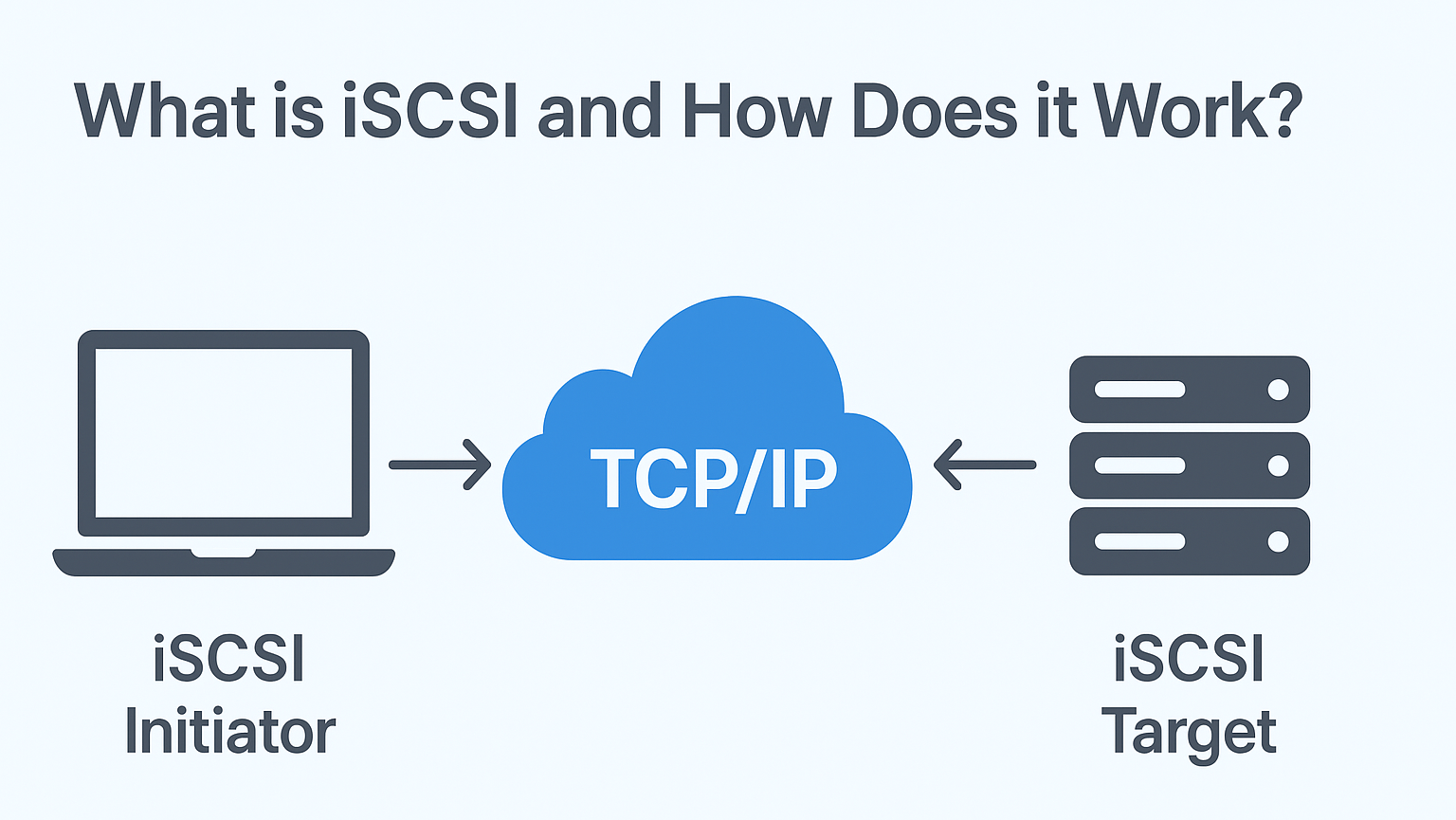

Was ist iSCSI-Initiator und wie funktioniert er?

Der iSCSI-Initiator ist eine Software- oder Hardwarekomponente, die es einem Computer ermöglicht, über ein Netzwerk eine Verbindung zu iSCSI-Zielen herzustellen, bei denen es sich um entfernte Speichergeräte handelt, die das Internet Small Computer System Interface (iSCSI) Protokoll verwenden. Durch die Verwendung von TCP/IP ermöglicht dieses Speicherprotokoll den Zugriff auf entfernte Speichergeräte auf Blockebene und eignet sich daher für Speicherbereichsnetze (SANs) [...]

ZLIB-Kopfzeile

Was ist ein ZLIB-Header? Ein ZLIB-Header ist ein kleines, aber wichtiges Zwei-Byte-Präfix, das am Anfang jedes mit dem ZLIB-Format komprimierten Datenstroms steht. Er ist in RFC 1950 definiert und enthält wichtige Informationen über die Komprimierungsmethode, die Verwendung von Wörterbüchern und Integritätsprüfungen. Der Header stellt sicher, dass ein Dekomprimierer den komprimierten Datenstrom korrekt interpretiert [...]

Zshell (Zsh)

Zshell, allgemein abgekürzt als Zsh, ist eine erweiterte Unix-Shell, die sowohl als Befehlsinterpreter als auch als Skriptsprache funktioniert. Ursprünglich von Paul Falstad im Jahr 1990 entwickelt, ist Zsh eine erweiterte Version der Bourne-Shell (sh), die Funktionen von bash, ksh und tcsh enthält und gleichzeitig eigene Erweiterungen in den Bereichen Anpassung, Automatisierung und [...]

ISO 27001 Informationssicherheitsmanagement

ISO 27001 ist eine international anerkannte Norm für Informationssicherheitsmanagementsysteme (ISMS). Sie bietet einen systematischen Ansatz für die Verwaltung sensibler Unternehmensdaten und gewährleistet deren Vertraulichkeit, Integrität und Verfügbarkeit. Durch die Einhaltung dieser Norm können Unternehmen Risiken erkennen, Kontrollen einführen und Daten vor unbefugtem Zugriff, Verstößen und anderen Sicherheitsbedrohungen schützen. Wie ISO 27001 funktioniert Diese [...]