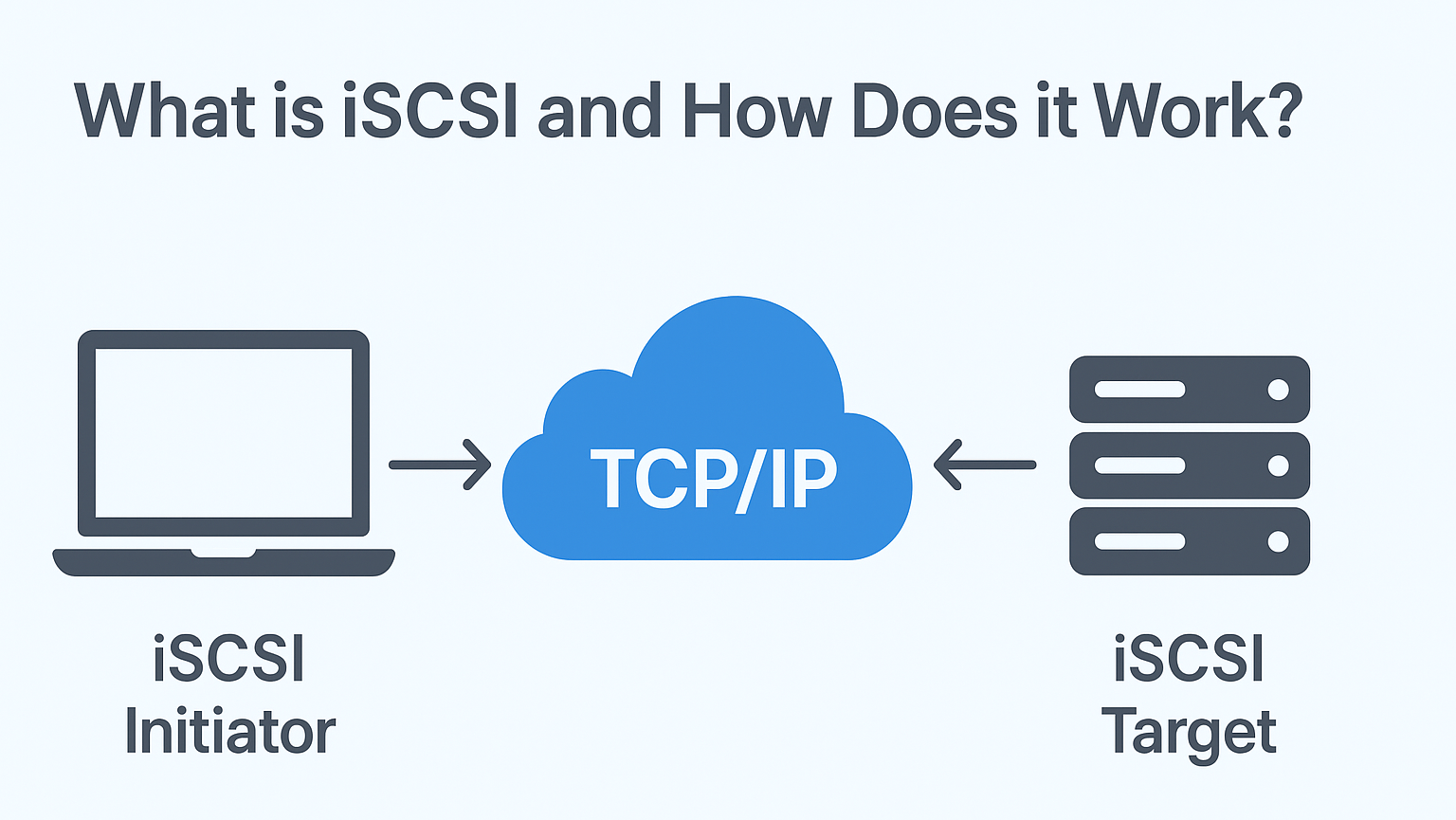

Was ist iSCSI-Initiator und wie funktioniert er?

Der Initiator fungiert als Client, der Speicherressourcen von einem entfernten Speichergerät anfordert, so dass Ihr System den Netzwerkspeicher so nutzen kann, als ob er lokal angeschlossen wäre.

Inhaltsübersicht

So funktioniert iSCSI-Initiator

Die iSCSI-Initiator erstellt Sitzungen mit einem oder mehreren iSCSI-Ziele:

1. Installieren und konfigurieren Sie den Initiator:

Unter Windows können Sie den integrierten iSCSI-Initiator über Systemsteuerung > Verwaltung aufrufen. Linux-Systeme verwenden häufig Open-iSCSI.

2. Ziele entdecken:

Geben Sie die IP-Adresse oder den DNS-Namen des Ziels auf der Registerkarte "Erkennung" des Initiators ein, um verfügbare Speichergeräte zu erkennen.

3. Authentifizieren Sie die Verbindung (optional):

Das Protokoll unterstützt die CHAP-Authentifizierung. Geben Sie bei Bedarf Anmeldedaten ein.

4. Speicher verbinden und zuordnen:

Sobald die Authentifizierung erfolgt ist, ordnet der Speicherinitiator den Speicher des Ziels als lokale Festplatte zu. Formatieren und Partitionieren des Speichers nach Bedarf.

Vorteile der Verwendung von iSCSI-Initiator

● Kostengünstig: Nutzung der vorhandenen Ethernet-Infrastruktur ohne teure Fibre Channel-Hardware.

● Zentralisierte Verwaltung: Konsolidiert den Speicher in einem SAN, das von mehreren Initiatoren aus verwaltet werden kann.

● Flexibilität: Verbindet sowohl lokalen als auch entfernten Speicher; ideal für Virtualisierung, Backup und Disaster Recovery.

● Skalierbarkeit: Einfaches Hinzufügen von iSCSI-Zielen ohne Neukonfiguration der Clients.

Beispiele für die Verwendung von iSCSI-Initiatoren

● Virtualisierung: Verbinden Sie mehrere VMs über den Storage-Initiator mit gemeinsamem SAN-Speicher.

● Fernsicherung: Zugriff auf Speichergeräte über WAN mit diesem Speicherprotokoll für Offsite-Backups.

● Speicherverwaltung für Unternehmen: Große Unternehmen verwenden den Storage Initiator, um Server effizient an zentralisierte Speicher-Arrays anzuschließen.

Schritt-für-Schritt-Anleitung: Verbinden eines iSCSI-Initiators mit einem Ziel (Windows)

1. Öffnen Sie iSCSI-Initiator von der Systemsteuerung aus.

2. Gehen Sie zum Entdeckung und klicken Sie auf Portal entdecken, und geben Sie dann die Ziel-IP ein.

3. Gehen Sie zum Ziele wählen Sie das erkannte Speichergerät aus und klicken Sie auf Verbinden Sie.

4. Aktivieren Sie . Dauerhafte Verbindung für die automatische Wiederherstellung der Verbindung.

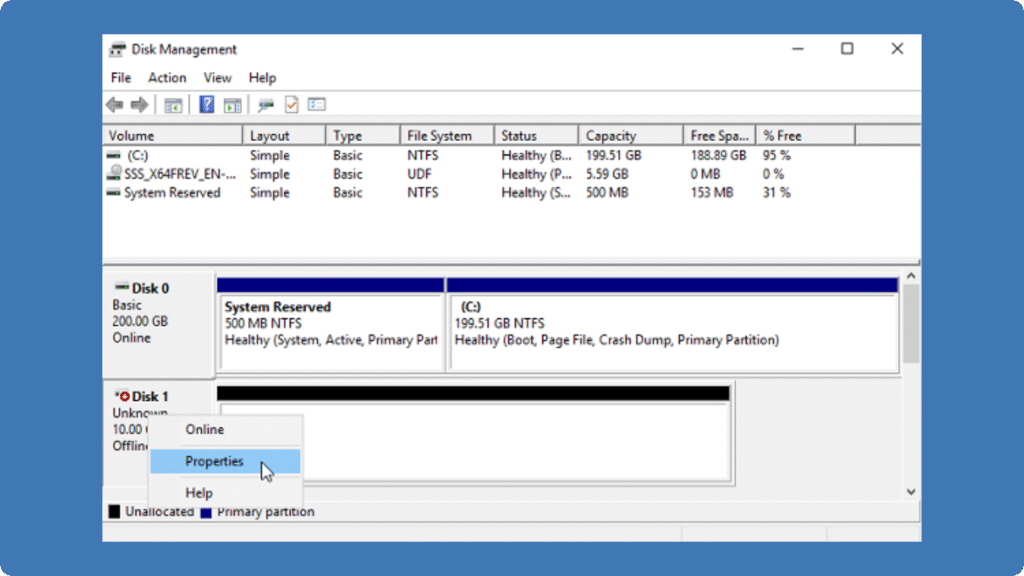

5. Greifen Sie auf die neue Festplatte in Festplattenverwaltung und formatieren Sie es.

iSCSI-Laufwerk vs. Netzlaufwerk

Merkmal | iSCSI-Laufwerk | Netzlaufwerk (SMB/NFS) |

Zugangsebene | Blockebene (verhält sich wie eine lokale Festplatte) | Dateiebene (erfordert Zugriff auf das Dateisystem) |

Leistung | Hohe Leistung, geeignet für Datenbanken und Virtualisierung | Mäßige Leistung, abhängig von Netzwerk und Dateifreigabeprotokoll |

Protokoll | Internet Small Computer System Interface | SMB (Windows) / NFS (Linux/Unix) |

Anwendungsfall | SAN, virtuelle Maschinen, Sicherung, Unternehmensspeicher | Gemeinsame Nutzung von Dateien, Zusammenarbeit im Team, Speicherung von Dokumenten |

Kartierung | Erscheint dem Betriebssystem als lokale Festplatte | Erscheint als freigegebener Ordner oder Netzwerkpfad |

Flexibilität | Kann partitioniert werden, formatiert, und wie lokale Festplatten verwaltet | Begrenzt auf Operationen auf Ordnerebene, kann nicht einfach bootfähige Volumes hosten |

Sicherheit | Unterstützt CHAP-Authentifizierung, IPsec-Verschlüsselung | Abhängig von den Dateiberechtigungen, erfordert möglicherweise VPN für den Fernzugriff |

Ist es möglich, Daten von Netzlaufwerken und iSCSI-Laufwerken wiederherzustellen?

Ja, die Wiederherstellung von Daten von Netzlaufwerken und SAN-Laufwerken ist im Allgemeinen möglich, aber die Vorgehensweise hängt vom Speichertyp und dem Ausfallszenario ab. Bei Netzlaufwerken (wie SMB- oder NFS-Freigaben) können gelöschte oder verlorene Dateien oft mithilfe von Backups oder Dateiversionen wiederhergestellt werden.

Bei iSCSI-Laufwerken oder SAN-Speicher, die für das Betriebssystem als lokale Festplatten erscheinen, können Daten aufgrund von versehentliches Löschen oder andere Probleme können wiederhergestellt werden, indem die betroffene Festplatte über SATA oder USB an einen gesunden Computer angeschlossen wird. Mit Datenrettungstools wie z. B. Amagicsoft’s Magic Data Recovery, können Sie das iSCSI-Laufwerk nach gelöschten Dateien durchsuchen, verlorene Partitionen, oder beschädigte Daten und stellt sie effektiv wieder her.

FAQs zum iSCSI-Initiator

1. Was ist der Unterschied zwischen einem iSCSI-Initiator und einem Speicherziel?

2. Können mehrere Initiatoren eine Verbindung zu demselben Speichergerät herstellen?

3. Ist das Internet Small Computer System Interface Protokoll sicher?

4. Benötige ich spezielle Hardware, um einen Speicherinitiator zu verwenden?

5. Kann das iSCSI-Speicherprotokoll über das Internet funktionieren?

6. Welche Betriebssysteme unterstützen den Speicherinitiator?

7. Wie kann ich Verbindungsfehler mit diesem Speicherprotokoll beheben?

8. Was sind typische Anwendungsfälle für das iSCSI-Protokoll?

Erin Smith gilt als eine der professionellsten Autorinnen bei Amagicsoft. In den letzten 10 Jahren hat sie ihre schriftstellerischen Fähigkeiten kontinuierlich verfeinert und Millionen von Lesern bei der Lösung ihrer technischen Probleme geholfen.