Définition L'en-tête ZIP désigne les métadonnées structurées stockées au début et à la fin d'une archive ZIP, qui définissent l'organisation des fichiers compressés. Il comprend des informations essentielles telles que les noms de fichiers, les méthodes de compression, les sommes de contrôle CRC et les décalages qui permettent aux utilitaires ZIP d'extraire ou de réparer les fichiers individuels avec précision. Table des matières [...]

GPT (table de partition GUID)

GPT (GUID Partition Table) est une norme moderne de partitionnement des disques qui remplace l'ancien système MBR (Master Boot Record). Il définit la manière dont les partitions et les données sont structurées sur un périphérique de stockage, tel qu'un disque dur ou un disque SSD, offrant ainsi une plus grande fiabilité et une plus grande flexibilité pour les systèmes d'exploitation d'aujourd'hui. Contrairement au MBR, qui prend généralement en charge les disques d'une capacité maximale de 2 To [...]

Utilitaire de réparation ZIP

Définition Un utilitaire de réparation ZIP est un outil spécialisé conçu pour restaurer l'accès aux archives ZIP endommagées ou corrompues. Les fichiers ZIP, utilisés pour compresser et emballer plusieurs fichiers, peuvent devenir illisibles en raison de téléchargements interrompus, de pannes de courant, d'erreurs de disque ou de secteurs défectueux. Les utilitaires de réparation analysent la structure interne des fichiers, détectent les en-têtes cassés et reconstruisent les enregistrements de répertoire manquants [...]

Solutions à l'erreur Accès au dossier refusé

L'erreur Folder Access Denied se produit lorsque Windows ou d'autres systèmes d'exploitation vous empêchent d'ouvrir, de modifier ou de supprimer un dossier en raison de problèmes d'autorisation, de paramètres de cryptage ou de restrictions système. Ce problème est fréquent sur les disques formatés en NTFS et les dossiers réseau partagés. Ce n'est pas un signe de perte permanente de données. Table des matières Comment le dossier [...]

Compression ZLIB

Définition ZLIB Compression est une bibliothèque de compression de données sans perte largement utilisée dans les formats de fichiers et les protocoles de communication. Basée sur l'algorithme DEFLATE, elle combine la correspondance de motifs LZ77 avec le codage de Huffman pour minimiser efficacement la taille des données sans sacrifier l'intégrité. La compression ZLIB est à la base de technologies populaires telles que les archives ZIP, les images PNG et la transmission de données HTTP (deflate). Tableau [...]

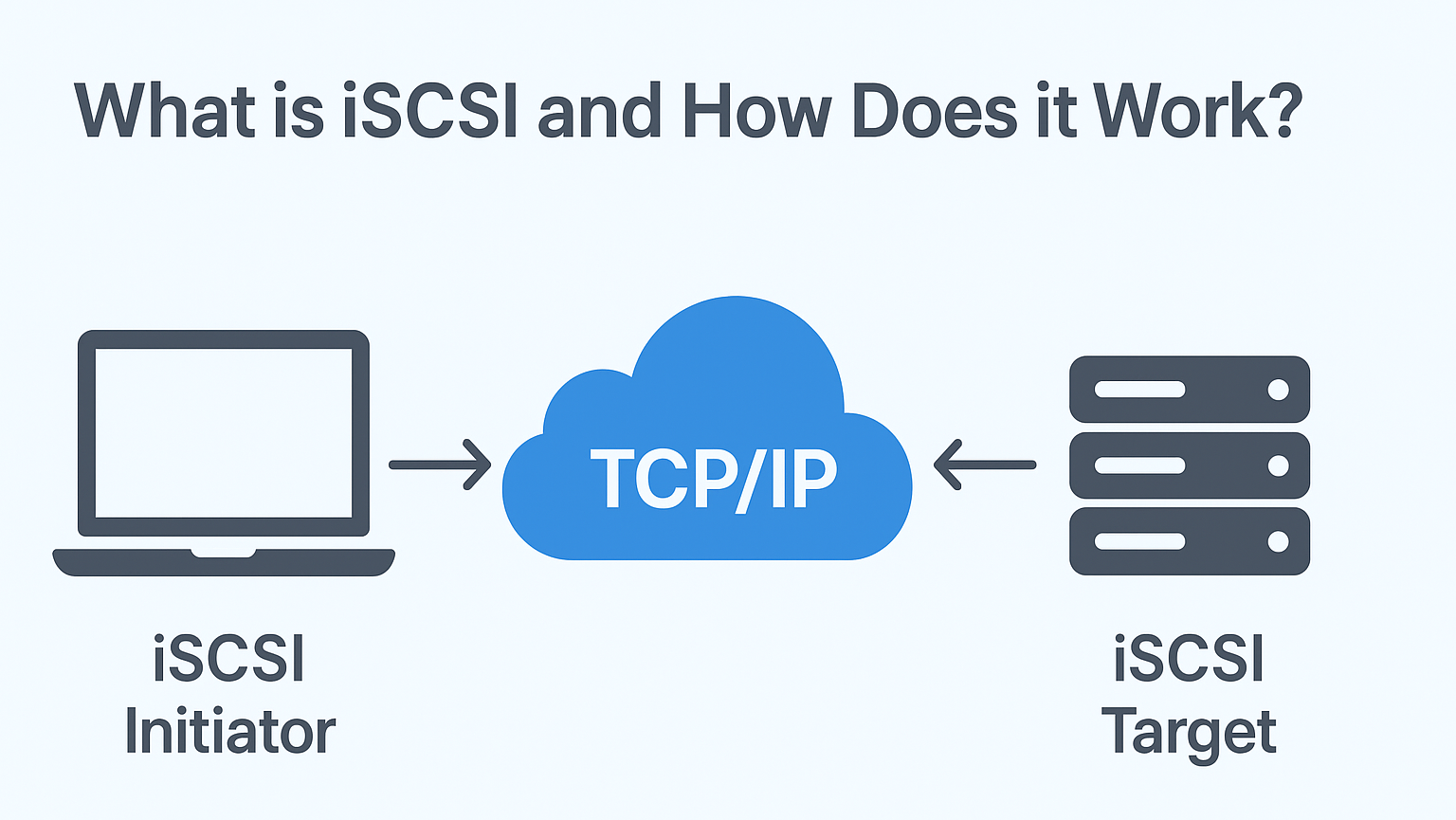

Qu'est-ce que l'initiateur iSCSI et comment fonctionne-t-il ?

L'initiateur iSCSI est un composant logiciel ou matériel qui permet à un ordinateur de se connecter à des cibles iSCSI, qui sont des périphériques de stockage distants, en utilisant le protocole Internet Small Computer System Interface (iSCSI) sur un réseau. En utilisant TCP/IP, ce protocole de stockage permet un accès de niveau bloc au stockage distant, ce qui le rend adapté aux réseaux de stockage (SAN) [...]

En-tête ZLIB

Qu'est-ce qu'un en-tête ZLIB ? L'en-tête ZLIB est un préfixe de deux octets, petit mais essentiel, qui se trouve au début de chaque flux de données compressé avec le format ZLIB. Défini par la RFC 1950, il fournit des informations clés sur la méthode de compression, l'utilisation du dictionnaire et les contrôles d'intégrité. L'en-tête garantit qu'un décompresseur interprète correctement les données compressées [...]

Zshell (Zsh)

Zshell, communément abrégé en Zsh, est un shell Unix avancé qui fonctionne à la fois comme un interpréteur de commandes et un langage de script. Développé à l'origine par Paul Falstad en 1990, Zsh est une version étendue du Bourne Shell (sh), incorporant des fonctionnalités de bash, ksh et tcsh, tout en introduisant ses propres améliorations en matière de personnalisation, d'automatisation et de [...]

ISO 27001 Gestion de la sécurité de l'information

La norme ISO 27001 est une norme internationalement reconnue pour les systèmes de gestion de la sécurité de l'information (SGSI). Elle propose une approche systématique de la gestion des informations sensibles de l'entreprise, en garantissant leur confidentialité, leur intégrité et leur disponibilité. En suivant cette norme, les organisations peuvent identifier les risques, mettre en place des contrôles et protéger les données contre les accès non autorisés, les violations et autres menaces à la sécurité. Comment fonctionne la norme ISO 27001 Cette norme [...]