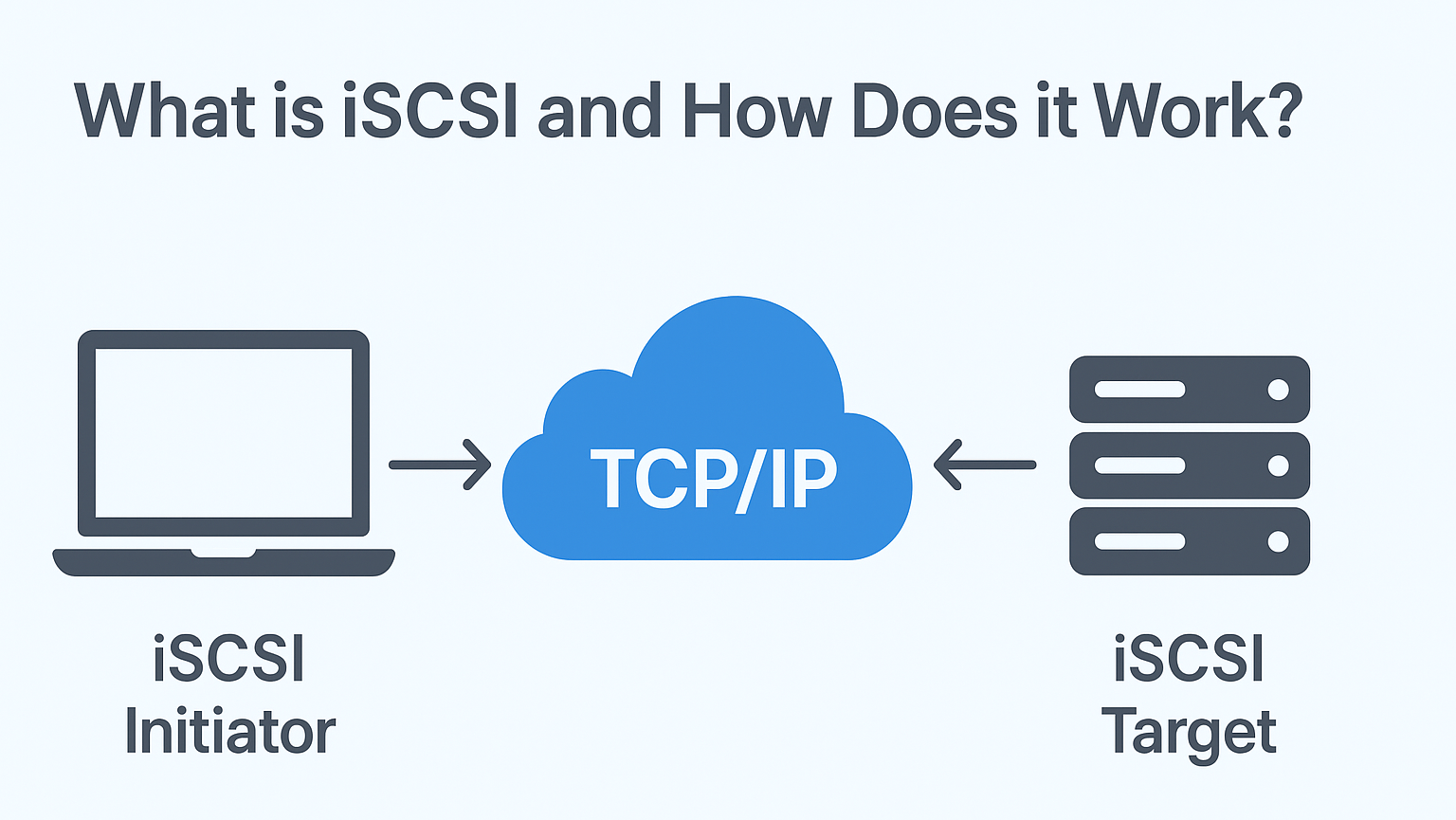

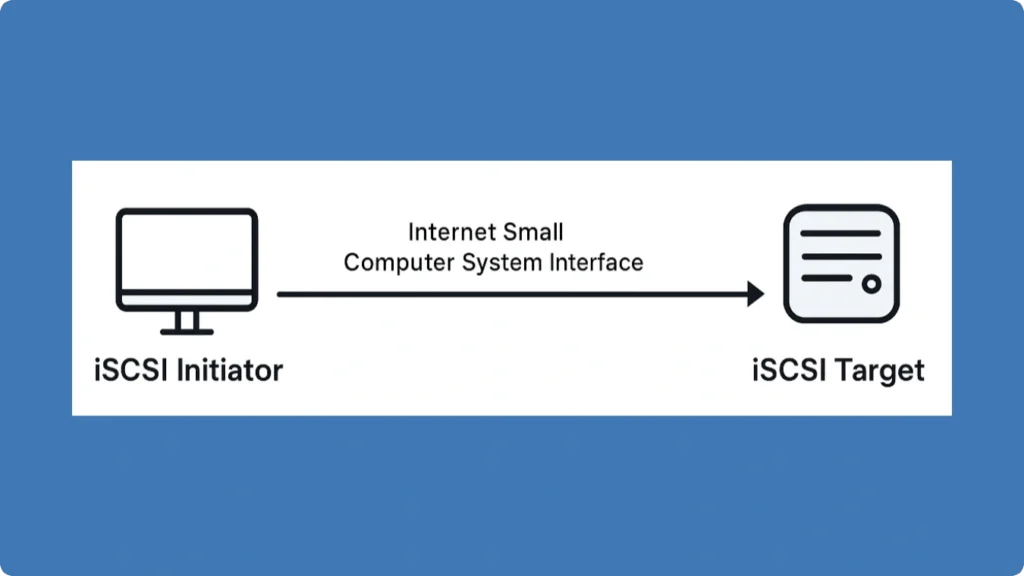

Qu'est-ce que l'initiateur iSCSI et comment fonctionne-t-il ?

L'initiateur agit comme un client qui demande des ressources de stockage à un périphérique de stockage distant, ce qui permet à votre système d'utiliser le stockage en réseau comme s'il était connecté localement.

Table des matières

Fonctionnement de l'initiateur iSCSI

Les Initiateur iSCSI établit des sessions avec un ou plusieurs Cibles iSCSI:

1. Installer et configurer l'initiateur :

Sous Windows, accédez à l'initiateur iSCSI intégré via Panneau de configuration > Outils d'administration. Les systèmes Linux utilisent souvent Open-iSCSI.

2. Découvrir les cibles :

Entrez l'adresse IP ou le nom DNS de la cible dans l'onglet de découverte de l'initiateur pour détecter les périphériques de stockage disponibles.

3. Authentifier la connexion (facultatif) :

Le protocole prend en charge l'authentification CHAP. Saisissez les informations d'identification si nécessaire.

4. Connecter et cartographier le stockage :

Une fois authentifié, l'initiateur de stockage mappe le stockage de la cible en tant que disque local. Formatage et partitionnement de la mémoire si nécessaire.

Avantages de l'utilisation d'iSCSI Initiator

● Rentabilité: Utilise l'infrastructure Ethernet existante sans matériel Fibre Channel coûteux.

● Gestion centralisée: Consolide le stockage dans un réseau de stockage SAN, gérable à partir de plusieurs initiateurs.

● Flexibilité: Connecte le stockage local et distant ; idéal pour la virtualisation, la sauvegarde et la reprise après sinistre.

● Évolutivité: Ajouter facilement des cibles iSCSI sans reconfigurer les clients.

Exemples d'utilisation de l'initiateur iSCSI

● Virtualisation: Connecter plusieurs machines virtuelles à un stockage SAN partagé via l'initiateur de stockage.

● Sauvegarde à distance: Ce protocole de stockage permet d'accéder à des dispositifs de stockage sur le réseau étendu pour la sauvegarde hors site.

● Gestion du stockage en entreprise: Les grandes entreprises utilisent l'initiateur de stockage pour connecter efficacement des serveurs à des baies de stockage centralisées.

Tutoriel étape par étape : Connexion d'un initiateur iSCSI à une cible (Windows)

1. Ouvrir Initiateur iSCSI à partir du panneau de configuration.

2. Accédez à l'espace Découverte et cliquez sur Découvrir le portail, puis entrez l'IP cible.

3. Passer à l'étape Objectifs Sélectionnez le périphérique de stockage découvert et cliquez sur Connecter.

4. Activer Connexion permanente pour une reconnexion automatique.

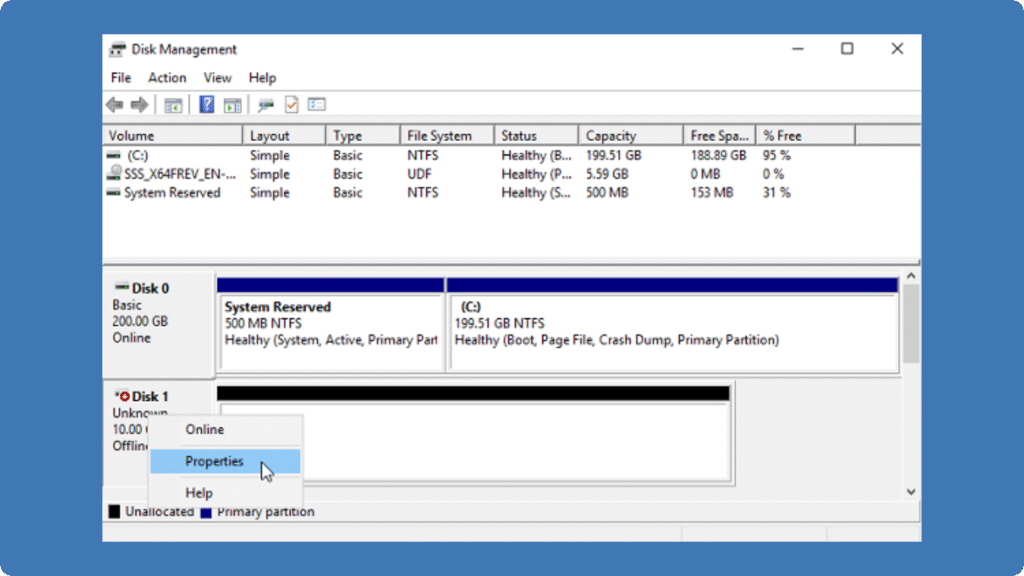

5. Accédez au nouveau disque dans Gestion des disques et le formater.

Lecteur iSCSI vs lecteur réseau

Fonctionnalité | Lecteur iSCSI | Lecteur réseau (SMB/NFS) |

Niveau d'accès | Niveau bloc (se comporte comme un disque local) | Au niveau du fichier (nécessite un accès au système de fichiers) |

Performance | Haute performance, adaptée aux bases de données et à la virtualisation | Performance modérée, dépendante du réseau et du protocole de partage de fichiers |

Protocole | Interface Internet pour petits systèmes informatiques | SMB (Windows) / NFS (Linux/Unix) |

Cas d'utilisation | SAN, machines virtuelles, sauvegarde, stockage d'entreprise | Partage de fichiers, collaboration en équipe, stockage de documents |

Cartographie | Apparaît comme un disque local pour le système d'exploitation | Apparaît comme un dossier partagé ou un chemin d'accès au réseau |

Flexibilité | Peut être cloisonné, formaté, et gérés comme des disques locaux | Limité aux opérations au niveau des dossiers, il ne peut pas héberger facilement des volumes amorçables. |

Sécurité | Prise en charge de l'authentification CHAP et du cryptage IPsec | Dépend des autorisations de fichiers, peut nécessiter un VPN pour l'accès à distance. |

Est-il possible de récupérer les données d'un lecteur réseau et d'un lecteur iSCSI ?

Oui, il est généralement possible de récupérer les données des lecteurs réseau et des lecteurs SAN, mais l'approche dépend du type de stockage et du scénario de défaillance. Pour les lecteurs réseau (comme les partages SMB ou NFS), les fichiers supprimés ou perdus peuvent souvent être restaurés à l'aide de sauvegardes ou de versions de fichiers.

Pour les lecteurs iSCSI ou le stockage SAN, qui apparaissent comme des disques locaux pour le système d'exploitation, les données perdues à cause de suppression accidentelle ou d'autres problèmes peuvent être récupérés en prenant le disque concerné et en le connectant à un ordinateur sain via SATA ou USB. En utilisant des outils de récupération de données, tels que Amagicsoft’s Magic Data Recovery, vous pouvez rechercher des fichiers supprimés sur le lecteur iSCSI, partitions perdues, ou corrompues et les restaurer efficacement.

FAQ sur l'initiateur iSCSI

1. Quelle est la différence entre un initiateur iSCSI et une cible de stockage ?

2. Plusieurs initiateurs peuvent-ils se connecter à la même unité de stockage ?

3. Le protocole Internet Small Computer System Interface est-il sûr ?

4. Ai-je besoin d'un matériel spécial pour utiliser un initiateur de stockage ?

5. Le protocole de stockage iSCSI peut-il fonctionner sur Internet ?

6. Quels sont les systèmes d'exploitation qui prennent en charge l'initiateur de stockage ?

7. Comment dépanner les échecs de connexion avec ce protocole de stockage ?

8. Quels sont les cas d'utilisation typiques du protocole iSCSI ?

Erin Smith est reconnue comme l'une des rédactrices les plus professionnelles d'Amagicsoft. Elle a continuellement perfectionné ses compétences rédactionnelles au cours des 10 dernières années et a aidé des millions de lecteurs à résoudre leurs problèmes techniques.