Digitale Forensik

Inhaltsübersicht

Digitale Forensik bei modernen Vorfällen

Ein Laptop gibt sensible Dokumente preis.

Auf einem Server laufen nachts seltsame Prozesse ab.

Ein Mitarbeiter löscht kurz vor seinem Weggang wichtige Dateien.

In jedem Fall muss jemand drei Fragen beantworten: was passiert ist, wann, und wer daran beteiligt war.

Die digitale Forensik bietet ein strukturiertes Verfahren zur Erfassung, Aufbewahrung und Analyse digitaler Beweise, damit diese Antworten technisch und bei Bedarf auch rechtlich Bestand haben.

Was die digitale Forensik tatsächlich abdeckt

Die digitale Forensik konzentriert sich auf Beweise, nicht nur auf die Wiederherstellung.

Ziel ist es, Ereignisse aus den gespeicherten Daten zu rekonstruieren:

Workstations und Laptops

Server und virtuelle Maschinen

Smartphones und Tablets

Protokolle, Backups und Cloud-Dienste

Netzwerkgeräte wie Firewalls und Router

Wo klassisch Datenwiederherstellung die Datei schnell zurückhaben will, zielt die digitale Forensik darauf ab verlässliche Zeitpläne, Zuweisung und Integrität.

Jeder Schritt muss dokumentiert, wiederholbar und vertretbar sein.

Der typische Prozess der digitalen Forensik

Die meisten Untersuchungen folgen einer disziplinierten Abfolge. Die Bezeichnungen variieren, aber die Logik bleibt ähnlich.

Identifizierung und Scoping

Das Team identifiziert zunächst:

Welche Systeme könnten relevante Beweise enthalten?

Welche Konten, Zeiträume und Datentypen wichtig sind

Welche rechtlichen oder regulatorischen Beschränkungen gelten?

Ein gutes Scoping schützt die Privatsphäre und reduziert den Lärm, während das Wesentliche erhalten bleibt.

Bewahrung

Analysten bewahren Daten auf, bevor sie sich ändern. Sie:

Isolierung der betroffenen Systeme vom Netz, falls erforderlich

Erfassen flüchtiger Daten (RAM, laufende Prozesse, Netzwerkverbindungen), wenn dies gerechtfertigt ist

Erstellen forensischer Images von Festplatten mit Schreibblockern

Durch die Konservierung werden die Originalmedien geschützt und eine klare Aufbewahrungskette aufrechterhalten.

Akquisition und Verifizierung

Das Team erstellt Kopien auf Bit-Ebene von Festplatten, Partitionen oder mobilem Speicher.

Sie berechnen Hashes (z. B. SHA-256) für das Original und die Kopie und überprüfen, ob sie übereinstimmen.

Von diesem Zeitpunkt an findet die meiste Arbeit auf der Kopie statt, nicht mehr auf dem Live-System.

Analyse

Die Analyse kombiniert viele Techniken:

Dateisystem und Zeitleistenanalyse

Systemübergreifende Protokollkorrelation

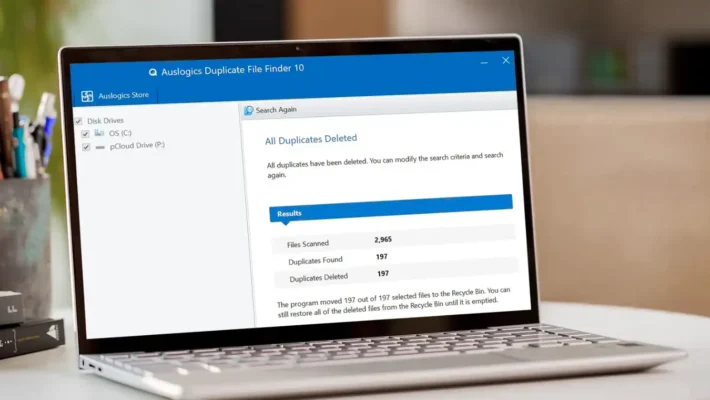

Wiederherstellung von gelöschten Dateien und Ordnern

Untersuchung von Malware und Artefakten

Rekonstruktion des Netzwerkflusses

Hier werden traditionelle Instrumente wie WinHex und Datenwiederherstellungs-Software neben spezialisierten forensischen Suiten arbeiten.

Ein Werkzeug wie Amagicsoft Datenrettung kann bei der Wiederherstellung von gelöschten oder beschädigten Dateien von Bildern oder angeschlossenen Laufwerken als Teil der umfassenden Analyse helfen.

Berichterstattung und Präsentation

Schließlich erstellen die Analysten einen strukturierten Bericht, der:

Beschreibt den Umfang, die verwendeten Werkzeuge und Methoden

Darstellung der Ergebnisse in chronologischer Reihenfolge

Erläutert technische Konzepte in einfacher Sprache

Unterscheidet Fakten von Interpretationen

Dieser Bericht dient zur Unterstützung interner Entscheidungen, rechtlicher Maßnahmen oder der Kommunikation mit den Behörden.

Unterstützt Windows 7/8/10/11 und Windows Server

Arten von digitalen Beweisen

Unterschiedliche Umgebungen erzeugen unterschiedliche Artefakte. Ein vollständiges Bild mischt in der Regel mehrere Kategorien.

Beweise für das Dateisystem: Zeitstempel, Ordnerstrukturen, gelöschte Einträge, Registry Hives

Artefakte der Anwendung: Browserverlauf, E-Mail-Archive, Chat-Nachrichten, Dokument-Metadaten

Systemprotokolle: Windows-Ereignisprotokolle, Linux-Syslog, Authentifizierungs- und Prozessprotokolle

Netzdaten: Firewall-Einträge, VPN-Protokolle, Proxy-Protokolle, DNS-Einträge, Packet-Captures

Cloud- und SaaS-Daten: Audit-Protokolle, Login-Historien, Dateizugriffsaufzeichnungen, Konfigurations-Snapshots

Jede Quelle fügt einen Kontext hinzu. Zusammen zeigen sie wer was, woher und mit welchen Werkzeugen gemacht hat.

Tools und die Rolle der Datenwiederherstellung

Analysten für digitale Forensik verfügen über einen Werkzeugkasten und nicht über ein einziges Produkt.

Gemeinsame Kategorien:

Bildgebungs- und Schreibsperrwerkzeuge um Festplatten sicher zu erfassen

Dateisystem und Artefakt-Parser für verschiedene Betriebssysteme

Zeitleiste und Korrelationswerkzeuge die Ereignisse zwischen den Hosts abzustimmen

Hex-Editoren und Low-Level-Viewer wie zum Beispiel WinHex für die Inspektion auf Sektorebene

Software zur Datenwiederherstellung zum Auslesen gelöschter oder beschädigter Dateien von Rohdaten

Produkte zur Datenwiederherstellung wie zum Beispiel Amagicsoft Datenrettung Hilfe in drei Situationen:

Ein Benutzer löscht absichtlich oder versehentlich wichtige Dateien, bevor ein Vorfall gemeldet wird

Malware oder Abstürze beschädigen wichtige Dokumente oder Archive

Ein defektes Laufwerk macht eine direkte Analyse ohne vorherige Extraktion des lesbaren Inhalts riskant

In diesen Fällen gelten nach wie vor die forensischen Verfahren: Wiederherstellung aus forensischen Images oder geklonten Kopien, Protokollierung und Dokumentation aller Schritte.

Praktische Leitlinien für Organisationen

Auch ohne ein internes forensisches Labor kann sich ein Unternehmen gut vorbereiten.

Wichtige Praktiken:

Definition eines Reaktionsplans für Zwischenfälle dazu gehört auch die Frage, wann externe forensische Experten hinzugezogen werden sollen

Protokolle zentralisieren und aufbewahren von Endgeräten, Servern und Netzwerkausrüstung

Zeit synchronisieren systemübergreifend (NTP), damit die Zeitpläne korrekt aufeinander abgestimmt sind

Beschränkung des administrativen Zugriffs und verwenden Sie separate Konten für Verwaltungsaufgaben

Sichern Sie wichtige Vermögenswerte und testen Sie Wiederherstellungen regelmäßig

Wenn ein Vorfall eintritt, sollten die IT-Mitarbeiter an vorderster Front tätig werden:

Vermeiden Sie die Neuinstallation von Systemen vor der forensischen Beratung

Vermeiden Sie die Ausführung ungeprüfter “Bereinigungstools”, die Beweise verändern

Aufzeichnung, wer wann welches Gerät berührt hat

Später, nach Abschluss der Ermittlungen, werden Instrumente wie Amagicsoft Datenrettung weiterhin alltägliche Fälle von Datenverlusten unterstützen, die keine vollständige forensische Bearbeitung erfordern.

Unterstützt Windows 7/8/10/11 und Windows Server.

Unterstützt Windows 7/8/10/11 und Windows Server

Häufig gestellte Fragen

Was ist digitale Forensik in einfachen Worten?

Ist digitale Forensik dasselbe wie Cybersicherheit?

Warum brauchen wir digitale Forensik?

Ist die digitale Forensik ein guter Beruf?

Ist die digitale Forensik gut bezahlt?

Ist digitale Forensik schwierig?

Kann man in der Cybersicherheit $500.000 pro Jahr verdienen?

Ist die digitale Forensik ein stressiger Job?

Eddie ist ein IT-Spezialist mit mehr als 10 Jahren Erfahrung, die er bei mehreren bekannten Unternehmen der Computerbranche gesammelt hat. Er bringt tiefgreifende technische Kenntnisse und praktische Problemlösungsfähigkeiten in jedes Projekt ein.