Datenerfassung

Inhaltsübersicht

Schauplatz eines Vorfalls: Gefährdete Daten vor der Erfassung

Wenn es zu einem Zwischenfall kommt, ist der erste Instinkt oft, sich im laufenden System umzusehen“.

Ungeplante Klicks, Root-Logins oder Dateikopien können Zeitstempel, Protokolle und nicht zugewiesenen Speicherplatz verändern, bevor jemand einen sauberen Zustand aufzeichnet.

Die Datenerfassung löst dieses Problem.

Der Schwerpunkt liegt auf der kontrollierten Erfassung von Daten, um die Integrität der Beweise von der ersten Aktion an zu wahren.

Grundlagen der forensisch fundierten Akquisition

Datenerfassung in einem forensischen Kontext bedeutet mehr als nur das Kopieren von Dateien.

Es definiert einen dokumentierten Prozess, der Daten sammelt, sie vor Veränderungen schützt und dem Gericht oder der internen Überprüfung zeigt, wie Sie jeden Schritt gehandhabt haben.

Wichtige Ziele:

Minimierung von Änderungen auf dem Quellgerät

Erfassen Sie so viele relevante Daten, wie es der Umfang zulässt.

Nachweis, dass die erfassten Daten mit der Quelle identisch sind

Wiederholbare Schritte vorsehen, die ein anderer Prüfer überprüfen kann

Umfang und Ebenen des Erwerbs

Die Ermittler wählen je nach Fall, Zeit und Risiko eine Erfassungsstufe.

Gemeinsame Ebenen:

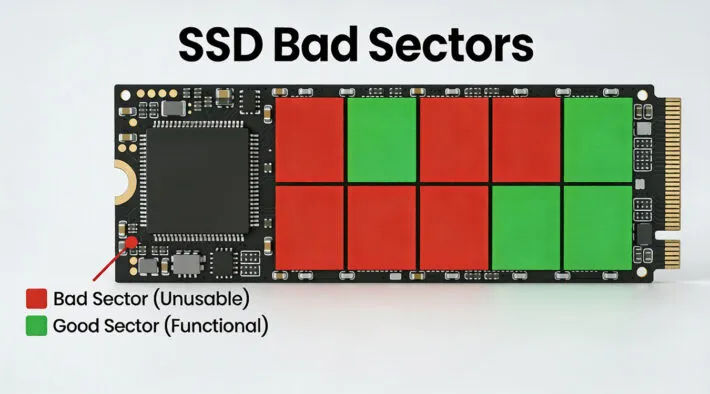

Physikalische (Bit-Ebene) Abbildung: Sektor für Sektor Kopie einer ganzen Festplatte oder Partition

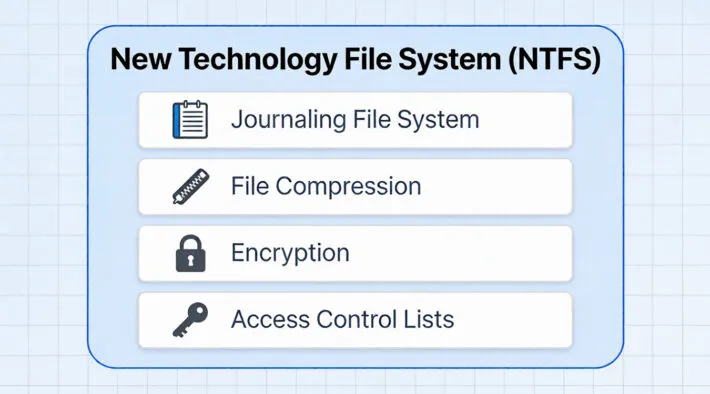

Logische ErfassungKopieren von Dateien, Ordnern und Partitionen auf der Ebene des Dateisystems

Gezielte Sammlung: gezielte Kopie bestimmter Artefakte wie Protokolle, E-Mail-Speicher oder Browserdaten

Sie verwenden physische Bildgebung für tiefe Analyse und Wiederherstellung.

Sie wählen logische oder gezielte Methoden, wenn Zeit- oder Zugangsbeschränkungen eine vollständige Abbildung verhindern.

Hashes und Validierung

Kryptografische Hashes beweisen, dass eine Kopie mit ihrer Quelle übereinstimmt.

Während der Erfassung berechnen Sie Hashes wie SHA-256 für:

Das Originalgerät oder -bild

Das erfasste Bild oder die exportierten Asservate

Anschließend vergleichen Sie die Werte.

Wenn sie übereinstimmen, können Sie zeigen, dass die erfassten Daten von der Erfassung bis zur Analyse und Berichterstattung unverändert geblieben sind.

Überwachungskette und Dokumentation

Technische Integrität allein ist nicht genug.

Sie müssen dokumentieren, wer auf ein Gerät zugegriffen hat, wann er Daten gesammelt hat, welche Tools er verwendet hat und wohin die Beweise gelangt sind.

Ein grundlegendes CoC-Protokoll umfasst:

Fallkennung und Gerätebeschreibung

Datum und Uhrzeit des Erwerbs und der Übertragung

Namen und Unterschriften der Abfertiger

Hash-Werte der wichtigsten Evidence-Files

Sie bewahren diese Aufzeichnungen zusammen mit den Bildern und Exporten auf, um eine spätere Überprüfung zu ermöglichen.

Geräteübergreifende Erfassungstechniken

Verschiedene Geräte erfordern unterschiedliche Erfassungsmethoden.

Laptops, Server, Cloud-Dienste und mobile Hardware sind allesamt mit besonderen Einschränkungen verbunden.

Festplatten- und Volume-Imaging

Für Desktops und Server, Disk-Imaging bleibt eine primäre Methode.

Sie oft:

Schalten Sie das System aus, wenn es die Situation erlaubt.

Entfernen Sie das Laufwerk und schließen Sie es an eine forensische Workstation an.

Verwenden Sie einen Hardware-Schreibblocker, um Schreibvorgänge auf der Quellplatte zu verhindern.

Erstellen Sie ein Bit-Level-Bild und berechnen Sie Hashes während oder nach der Erfassung.

Die Analyse wird dann auf dem Abbild und nicht auf dem Originaldatenträger durchgeführt.

Dieser Ansatz schützt die Beweise auch dann, wenn Tools abstürzen oder Analysten Fehler machen.

Live-Erfassung von laufenden Systemen

Manchmal ist es nicht möglich, ein System auszuschalten, z. B. einen Produktionsserver oder ein Gerät mit flüchtigen Daten.

Sie führen dann eine Live-Akquisition durch.

Typische Maßnahmen sind:

Erfassen RAM mit einem Speichererfassungswerkzeug

Sammeln von Listen laufender Prozesse, aktiver Verbindungen und flüchtiger Protokolle

Imaging von logischen Volumes bei laufendem Betriebssystem, mit so wenig Störung wie möglich

Der Live-Erwerb verändert das System zwangsläufig in gewissem Maße.

Sie dokumentieren diese Änderungen und erklären, warum die Live-Erfassung das beste Verhältnis zwischen Beweiswert und Risiko bot.

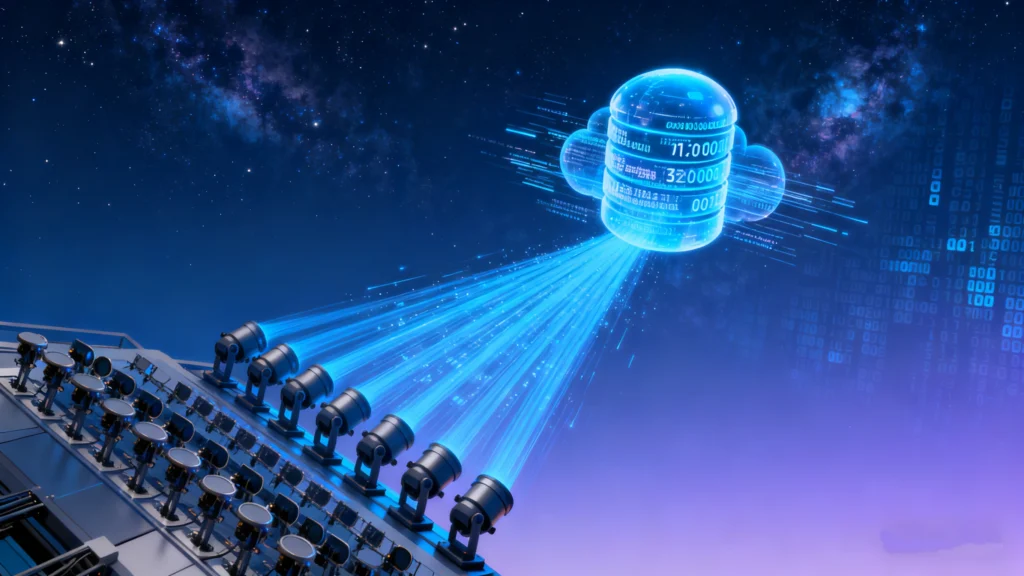

Netzwerk- und Cloud-Sammlungen

Moderne Untersuchungen gehen über lokale Festplatten hinaus.

Die Daten können in Cloud-Speichern, SaaS-Plattformen oder zentralen Protokollsammlern gespeichert sein.

In diesen Fällen müssen Sie:

Plattform-APIs zum Exportieren von Protokollen, Mailbox-Inhalten oder Dateiverläufen verwenden

Erfassen des Netzwerkverkehrs von Abhörgeräten oder Span-Ports, wenn dies rechtlich zulässig ist

Aufbewahrung von Anbieter-Metadaten wie Zeitstempel, Kontokennungen und IP-Adressen

Sie behandeln exportierte Archive als Asservate und hosten sie wie lokale Images.

Software-Workflow für wiederholbare Erfassungen

Manuelle Eingriffe erhöhen das Risiko von Fehlern.

Ein gut durchdachtes Akquisitionswerkzeug hilft Ihnen, jedes Mal einen einheitlichen Prozess zu befolgen.

Ein typischer Arbeitsablauf mit einem Werkzeug wie EOS SECURE Datenerfassung könnte folgendermaßen aussehen:

Start EOS SECURE Datenerfassung auf einer gehärteten Workstation.

Identifizieren Sie angeschlossene Festplatten, Volumes oder Remote-Quellen über eine übersichtliche Geräteliste.

Wählen Sie das Ziel aus und entscheiden Sie sich für einen Erfassungstyp (physisches Bild, logisches Set oder gezieltes Profil).

Konfigurieren Sie die Hashing-Optionen und die Zielpfade für den Nachweis.

Führen Sie die Erfassung durch, während das Tool Protokolle, Hashes und Zeitstempel aufzeichnet.

Das Tool erstellt dann einen Bericht, den Sie Ihrer Falldokumentation beifügen können.

Sie vermeiden Ad-hoc-Befehle, die später schwer zu wiederholen oder zu erklären sind.

Empfohlene Vorgehensweise bei der Erfassung von Windows-Datenträgern

Die folgende Sequenz skizziert eine praktische Vorgehensweise, wenn Sie eine Windows-Diskette als Beweismittel erwerben.

Vorbereitung

Schalten Sie das betreffende System aus, wenn Sie keine Live-Daten benötigen.

Nehmen Sie die Diskette vorsichtig heraus und beschriften Sie sie mit den Fallinformationen.

Verbinden Sie ihn über einen Hardware-Schreibblocker mit Ihrer forensischen Workstation.

Bereiten Sie ein dediziertes Evidenzlaufwerk mit ausreichend freiem Speicherplatz für das Image vor.

Akquisition und Verifizierung

Start EOS SECURE Datenerfassung von Ihrem Analysegerät.

Wählen Sie die Quellplatte hinter der Schreibsperre aus.

Wählen Sie einen physischen Imagemodus und geben Sie das Evidenzlaufwerk als Ziel an.

Aktivieren Sie SHA-256-Hashing während der Erfassung.

Starten Sie den Prozess und überwachen Sie ihn auf Lesefehler oder Anomalien.

Überprüfen Sie nach der Fertigstellung, ob der berechnete Hash mit einem aufgezeichneten Quell-Hash übereinstimmt.

Versiegeln und beschriften Sie die Quelldiskette und arbeiten Sie während der Analyse nur mit dem aufgenommenen Bild.

Schlussfolgerung: Die Sammlung in vertretbare Beweise verwandeln

Die Datenerfassung schließt die Lücke zwischen “Daten auf einem Gerät” und “Beweisen, die ein Ermittler verteidigen kann”.”

Starke Prozesse bewahren die Integrität, während gute Werkzeuge Risiken und menschliche Fehler reduzieren.

Durch die Auswahl einer geeigneten Erfassungsebene, die Verwendung von Schreibsperren und Hashes und die Dokumentation aller Schritte erstellen Sie Sammlungen, die einer technischen und rechtlichen Prüfung standhalten.

Lösungen wie EOS SECURE Datenerfassung und helfen Ihnen dann, diesen Prozess in vielen Fällen zuverlässig zu wiederholen.

Wenn Sie Folgendes benötigen Wiederherstellung verlorener Daten, Magic Data Recovery freigegeben von Amagicsoft ist eine professionelle Datenrettungssoftware. Sie wird sehr empfohlen.

FAQs

Welche Bedeutung hat die Datenerfassung?

Was ist ein Beispiel für eine Datenerfassung?

Was sind die 4 Arten der Datenerfassung?

Was ist ein Datenerfassungsauftrag?

Was sind die drei Schritte der Datenerfassung?

Was ist eine andere Bezeichnung für Datenerfassung?

Wie wird die Datenerfassung durchgeführt?

Ist Datenerfassung eine Fähigkeit?

Eddie ist ein IT-Spezialist mit mehr als 10 Jahren Erfahrung, die er bei mehreren bekannten Unternehmen der Computerbranche gesammelt hat. Er bringt tiefgreifende technische Kenntnisse und praktische Problemlösungsfähigkeiten in jedes Projekt ein.