Digitales Zertifikat

Inhaltsübersicht

Szenario der realen Welt: Kann man dieser Datei trauen?

Stellen Sie sich vor, ein Benutzer lädt ein Datenwiederherstellungstool herunter, das vorgibt, von einem bekannten Anbieter zu stammen.

Ohne Herkunftsnachweis könnte sich in der Datei leicht Ransomware oder eine Backdoor verbergen.

Das gleiche Risiko besteht bei Bank-Websites, VPN-Portalen und Update-Servern.

A digitales Zertifikat löst dieses Problem, indem es die Identität nachweist und die Integrität von Code und Verbindungen schützt.

Kernkonzepte hinter digitalen Zertifikaten

Ein digitales Zertifikat verbindet drei Elemente:

Eine Identität (Domäne, Organisation, Person oder Gerät)

Ein öffentlicher kryptografischer Schlüssel

Eine digitale Signatur von einer vertrauenswürdigen Zertifizierungsstelle (CA)

Das Zertifikat entspricht Standards wie X.509.

Er enthält einen Betreff, einen Aussteller, eine Seriennummer, Gültigkeitsdaten, Schlüsselverwendungskennzeichen und verschiedene Erweiterungen.

Wenn ein Client ein Zertifikat überprüft, verifiziert er die Signatur der CA mit dem öffentlichen Schlüssel der CA.

Wenn diese Prüfung erfolgreich ist, kann der Client der Verbindung zwischen Identität und öffentlichem Schlüssel vertrauen.

Wie die Infrastruktur für öffentliche Schlüssel (PKI) das Vertrauen organisiert

Digitale Zertifikate sind Teil eines größeren Systems, der so genannten Public-Key-Infrastruktur.

Schlüsselrollen in der PKI:

Wurzel-CA: Eine stark geschützte Behörde, die zwischengeschaltete CAs signiert

Mittleres CA: Stellt Endteilnehmer-Zertifikate für Server oder Herausgeber aus

Endstelle: Websites, Software-Anbieter, Benutzer oder Geräte

Betriebssysteme und Browser unterhalten eine Truststore von Root-CAs.

Wenn ein Server eine Zertifikatskette vorlegt, führt der Client diese Kette zurück zu einem vertrauenswürdigen Stamm.

Wenn ein Glied in dieser Kette ausfällt, sollte der Client das Zertifikat als nicht vertrauenswürdig behandeln.

Arten von digitalen Zertifikaten im täglichen Gebrauch

Digitale Zertifikate unterstützen mehrere Sicherheitsfunktionen, nicht nur HTTPS.

Gemeinsame Kategorien:

TLS/SSL-Zertifikate für Websites und APIs

Code-Signatur-Zertifikate für Hersteller von Software und Treibern

Client-Zertifikate für die Benutzer- oder Geräteauthentifizierung

S/MIME-Zertifikate für signierte und verschlüsselte E-Mails

Gerätezertifikate für Router, VPN-Gateways und IoT-Geräte

Jeder Typ ist mit Verwendungskennzeichen versehen, damit die Clients wissen, ob sie ihn für die Serverauthentifizierung, das Code Signing oder einen anderen Zweck verwenden sollen.

Kryptografische Prinzipien hinter einem digitalen Zertifikat

Digitale Zertifikate basieren auf asymmetrischer Kryptographie und Hashing.

Typische Vorgänge:

Der Eigentümer erzeugt ein Schlüsselpaar (privat und öffentlich).

Der öffentliche Schlüssel wird in das Zertifikat aufgenommen.

Die CA signiert das Zertifikat mit ihrem eigenen privaten Schlüssel.

Die Kunden überprüfen diese Signatur mit dem öffentlichen Schlüssel der CA.

Hashes gewährleisten Integrität.

Wenn jemand den Inhalt des Zertifikats verändert, schlägt die Signaturprüfung fehl und der Client lehnt sie ab.

Schritt für Schritt: Überprüfen eines Website-Zertifikats

Nutzer interagieren mit Zertifikaten häufig über ihren Browser.

Eine grundlegende Prüfung erfordert nur wenige Schritte.

Öffnen Sie die Website über HTTPS.

Klicken Sie auf das Vorhängeschloss oder das Sicherheitssymbol.

Zeigen Sie die Details des Zertifikats an.

Bestätigen Sie, dass der Domänenname mit dem Thema oder Betreff alternativer Name.

Prüfen Sie die Emittent, gültig ab, und gültig bis Felder.

Stellen Sie sicher, dass der Browser die Verbindung ohne größere Warnungen als sicher meldet.

Wenn die Domäne nicht übereinstimmt oder das Zertifikat abgelaufen ist, behandeln Sie die Site als nicht vertrauenswürdig, bis ein Administrator das Problem behoben hat.

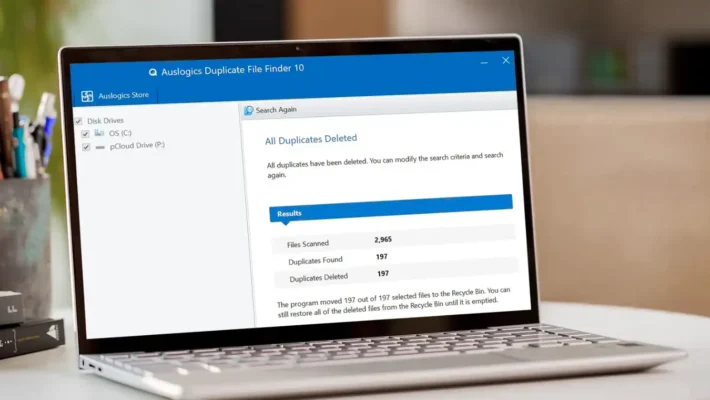

Schritt für Schritt: Überprüfen eines digital signierten Installationsprogramms

Bei sensiblen Tools wie Backup- oder Datenwiederherstellungsprogrammen sind Signaturprüfungen ebenso wichtig wie Antiviren-Scans.

Unter Windows können die Benutzer ein signiertes Installationsprogramm überprüfen:

Klicken Sie mit der rechten Maustaste auf das Installationsprogramm und wählen Sie Eigenschaften.

Öffnen Sie die Digitale Signaturen tab.

Wählen Sie die Unterschrift und klicken Sie auf Einzelheiten.

Bestätigen Sie die Name des Unterzeichners mit dem erwarteten Herausgeber übereinstimmt (zum Beispiel, Amagicsoft).

Überprüfen Sie, ob Windows die digitale Signatur als gültig meldet.

Sehen Sie sich das Zertifikat an und vergewissern Sie sich, dass es nicht abgelaufen ist und an eine vertrauenswürdige Zertifizierungsstelle gekoppelt ist.

Wenn die Signatur fehlt, ungültig ist oder einen unbekannten Herausgeber angibt, sollten Sie die Datei mit Vorsicht behandeln.

Zertifikatsverwaltung für Administratoren

Aus administrativer Sicht sind digitale Zertifikate Teil der Kerninfrastruktur.

Schlechtes Management kann zu Ausfällen führen oder die Sicherheit schwächen.

Zentrale operative Aufgaben:

Führen Sie ein Inventar von Zertifikaten, Standorten und Verfallsdaten

Schützen Sie private Schlüssel mit strengen Berechtigungen oder Hardwaremodulen

Automatisieren Sie Verlängerungen und Bereitstellungen, wo immer möglich

Verwendung moderner Algorithmen und Schlüssellängen

Überwachung auf unerwartete Zertifikatsänderungen oder Neuausstellungen

Wenn ein privater Schlüssel durchsickert oder sich eine Identität ändert, sollten Administratoren das betreffende Zertifikat widerrufen und es schnell ersetzen.

Digitale Zertifikate für die sichere Bereitstellung von Software

Anbieter, die mit sensiblen Daten umgehen, sollten Installationsprogramme und Updates signieren.

Mit einer signierten ausführbaren Datei können das Betriebssystem und der Benutzer überprüfen, ob die Datei noch mit dem ursprünglichen Build übereinstimmt.

Zum Beispiel, ein Werkzeug zur Datenwiederherstellung von Amagicsoft kann mit einem gültigen Code-Signatur-Zertifikat ausgeliefert werden.

Windows prüft dieses Zertifikat und zeigt den Namen des Herausgebers an, was den Benutzern eine zusätzliche Sicherheit bietet, bevor sie den Festplattenzugriff gewähren.

Auf diese Weise wird verhindert, dass Angreifer bösartige Tools in Download-Kanäle oder Update-Pfade einschleusen.

Unterstützt Windows 7/8/10/11 und Windows Server.

Schlussfolgerung

Ein digitales Zertifikat ist mehr als eine einfache Datei.

Es kombiniert Identität, Kryptographie und vertrauenswürdige Behörden, um Benutzer vor Imitationen und Manipulationen zu schützen.

Wenn man versteht, wie Zertifikate funktionieren, wie man sie verifiziert und wie man ihren Lebenszyklus verwaltet, können sowohl Benutzer als auch Administratoren sicherere Entscheidungen treffen.

Signierte Software und korrekt konfiguriertes TLS bilden eine zuverlässige Grundlage für sichere Datenverarbeitungs- und Wiederherstellungsabläufe.

Unterstützt Windows 7/8/10/11 und Windows Server

Häufig gestellte Fragen

Was ist der Unterschied zwischen einem Zertifikat und einem digitalen Zertifikat?

Ist ein digitales Zertifikat gültig?

Was bestätigt ein digitales Zertifikat?

Warum wird ein digitales Zertifikat benötigt?

Was ist ein Beispiel für ein digitales Zertifikat?

Wer stellt ein digitales Zertifikat aus?

Wie erhält man ein digitales Zertifikat?

Was passiert, wenn ein digitales Zertifikat abläuft?

Eddie ist ein IT-Spezialist mit mehr als 10 Jahren Erfahrung, die er bei mehreren bekannten Unternehmen der Computerbranche gesammelt hat. Er bringt tiefgreifende technische Kenntnisse und praktische Problemlösungsfähigkeiten in jedes Projekt ein.