Certificat numérique

Table des matières

Scénario du monde réel : Peut-on faire confiance à ce fichier ?

Imaginez qu'un utilisateur télécharge un outil de récupération de données qui prétend provenir d'un fournisseur connu.

Sans preuve d'origine, le fichier peut facilement cacher un ransomware ou une porte dérobée.

Le même risque existe pour les sites bancaires, les portails VPN et les serveurs de mise à jour.

A certificat numérique résout ce problème en prouvant l'identité et en protégeant l'intégrité du code et des connexions.

Concepts fondamentaux des certificats numériques

Un certificat numérique relie trois éléments :

Une identité (domaine, organisation, personne ou appareil)

Une clé cryptographique publique

Une signature numérique provenant d'une autorité de certification (AC) de confiance

Le certificat suit des normes telles que X.509.

Il comprend un sujet, un émetteur, un numéro de série, des dates de validité, des indicateurs d'utilisation de la clé et diverses extensions.

Lorsqu'un client vérifie un certificat, il vérifie la signature de l'autorité de certification à l'aide de sa clé publique.

Si cette vérification réussit, le client peut faire confiance à la liaison entre l'identité et la clé publique.

Comment l'infrastructure à clé publique (ICP) organise la confiance

Les certificats numériques font partie d'un système plus large appelé infrastructure à clé publique.

Rôles clés dans l'ICP :

AC racine: Une autorité hautement protégée qui signe les AC intermédiaires

Intermédiaire CA: délivre des certificats d'entité finale aux serveurs ou aux éditeurs

Entité finale: Sites web, vendeurs de logiciels, utilisateurs ou appareils

Les systèmes d'exploitation et les navigateurs maintiennent une magasin fiduciaire de l'autorité de certification racine.

Lorsqu'un serveur présente une chaîne de certificats, le client remonte cette chaîne jusqu'à une racine de confiance.

Si l'un des maillons de cette chaîne est défaillant, le client doit considérer le certificat comme non fiable.

Types de certificats numériques utilisés au quotidien

Les certificats numériques prennent en charge plusieurs fonctions de sécurité, et pas seulement HTTPS.

Catégories communes :

Certificats TLS/SSL pour les sites web et les API

Certificats de signature de code pour les éditeurs de logiciels et de pilotes

Certificats du client pour l'authentification de l'utilisateur ou du dispositif

Certificats S/MIME pour le courrier électronique signé et crypté

Certificats d'appareils pour les routeurs, les passerelles VPN et les équipements IoT

Chaque type comporte des indicateurs d'utilisation permettant aux clients de savoir s'ils doivent l'utiliser pour l'authentification du serveur, la signature du code ou à d'autres fins.

Principes cryptographiques d'un certificat numérique

Les certificats numériques reposent sur la cryptographie asymétrique et le hachage.

Opérations typiques :

Le propriétaire génère une paire de clés (privée et publique).

La clé publique est intégrée au certificat.

L'autorité de certification signe le certificat avec sa propre clé privée.

Les clients vérifient cette signature à l'aide de la clé publique de l'autorité de certification.

Les hachages garantissent l'intégrité.

Si quelqu'un modifie le contenu du certificat, la vérification de la signature échoue et le client la rejette.

Pas à pas : Vérifier un certificat de site web

Les utilisateurs interagissent souvent avec les certificats par l'intermédiaire de leur navigateur.

Un contrôle de base ne nécessite que quelques étapes.

Ouvrez le site web via HTTPS.

Cliquez sur le cadenas ou l'icône de sécurité.

Afficher les détails du certificat.

Confirmer que le nom de domaine correspond au sujet ou sujet nom alternatif.

Vérifier le émetteur, valable à partir de, et valable jusqu'à champs.

Assurez-vous que le navigateur signale la connexion comme étant sécurisée sans avertissement majeur.

Si le domaine ne correspond pas ou si le certificat a expiré, considérez le site comme non fiable jusqu'à ce qu'un administrateur corrige le problème.

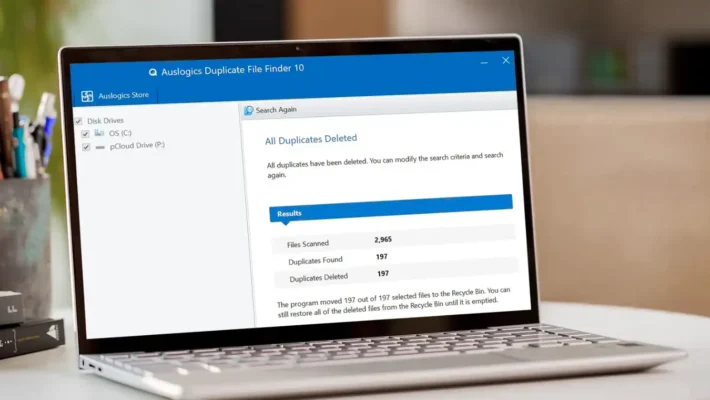

Pas à pas : Vérification d'un programme d'installation signé numériquement

Pour les outils sensibles tels que les utilitaires de sauvegarde ou de récupération de données, les contrôles de signature sont aussi importants que les analyses antivirus.

Sous Windows, les utilisateurs peuvent vérifier un programme d'installation signé :

Cliquez avec le bouton droit de la souris sur le programme d'installation et choisissez Propriétés.

Ouvrir le Signatures numériques tabulation.

Sélectionnez la signature et cliquez sur Détails.

Confirmer la Nom du signataire correspond à l'éditeur attendu (par exemple, Amagicsoft).

Vérifiez que Windows signale la validité de la signature numérique.

Consultez le certificat et confirmez qu'il n'a pas expiré et qu'il est lié à une autorité de certification de confiance.

Si la signature est manquante, invalide ou mentionne un éditeur inconnu, traitez le fichier avec prudence.

Gestion des certificats pour les administrateurs

D'un point de vue administratif, les certificats numériques font partie de l'infrastructure de base.

Une mauvaise gestion peut provoquer des pannes ou affaiblir la sécurité.

Principales tâches opérationnelles :

Tenir un inventaire des certificats, de leur emplacement et de leur date d'expiration.

Protéger les clés privées par des autorisations strictes ou des modules matériels

Automatiser les renouvellements et les déploiements dans la mesure du possible

Utiliser des algorithmes et des longueurs de clés modernes

Surveiller les changements de certificats inattendus ou les nouvelles délivrances

En cas de fuite de la clé privée ou de changement d'identité, les administrateurs doivent révoquer le certificat concerné et le remplacer rapidement.

Certificats numériques dans la fourniture de logiciels sécurisés

Les fournisseurs qui traitent des données sensibles doivent signer les installateurs et les mises à jour.

Un exécutable signé permet au système d'exploitation et à l'utilisateur de vérifier que le fichier correspond toujours à la version originale.

Par exemple, un outil de récupération des données de Amagicsoft peut être expédié avec un certificat de signature de code valide.

Windows vérifie ce certificat et affiche le nom de l'éditeur, ce qui donne aux utilisateurs une assurance supplémentaire avant d'autoriser l'accès au disque.

Cette pratique permet d'empêcher les attaquants d'insérer des outils malveillants dans les canaux de téléchargement ou les chemins de mise à jour.

Prend en charge Windows 7/8/10/11 et Windows Server.

Conclusion

Un certificat numérique est plus qu'un simple fichier.

Il combine l'identité, la cryptographie et les autorités de confiance pour protéger les utilisateurs contre l'usurpation d'identité et la falsification.

En comprenant le fonctionnement des certificats, leur vérification et la gestion de leur cycle de vie, les utilisateurs et les administrateurs peuvent faire des choix plus sûrs.

Un logiciel signé et un protocole TLS correctement configuré constituent une base fiable pour le traitement sécurisé des données et les flux de travail de récupération.

Prise en charge de Windows 7/8/10/11 et Windows Server

FAQ

Quelle est la différence entre un certificat et un certificat numérique ?

Un certificat numérique est-il valide ?

Qu'est-ce qu'un certificat numérique ?

Pourquoi un certificat numérique est-il nécessaire ?

Quel est un exemple de certificat numérique ?

Qui délivrera un certificat numérique ?

Comment obtenir un certificat numérique ?

Que se passe-t-il lorsqu'un certificat numérique expire ?

Eddie est un spécialiste des technologies de l'information avec plus de 10 ans d'expérience dans plusieurs entreprises renommées de l'industrie informatique. Il apporte à chaque projet ses connaissances techniques approfondies et ses compétences pratiques en matière de résolution de problèmes.