Acquisition de données

Table des matières

Scène d'incident : Données à risque avant la collecte

Lorsqu'un incident se produit, le premier réflexe consiste souvent à “regarder autour” du système en fonctionnement.

Les clics non planifiés, les connexions root ou les copies de fichiers peuvent modifier les horodatages, les journaux et l'espace non alloué avant que quiconque n'enregistre un état propre.

L'acquisition de données résout ce problème.

Elle se concentre sur la collecte de données de manière contrôlée afin de préserver l'intégrité des preuves dès la première action.

Fondements de l'acquisition de données fiables

L'acquisition de données dans un contexte médico-légal ne se limite pas à la copie de fichiers.

Il définit un processus documenté qui recueille des données, les protège contre les modifications et montre au tribunal ou à l'examen interne comment vous avez traité chaque étape.

Objectifs clés :

Minimiser les changements sur l'appareil source

Saisir autant de données pertinentes que le champ d'application le permet

Prouver que les données collectées restent identiques à la source

Fournir des étapes reproductibles qu'un autre examinateur peut vérifier

Champ d'application et niveaux d'acquisition

Les enquêteurs choisissent un niveau d'acquisition en fonction du cas, du temps et du risque.

Niveaux communs :

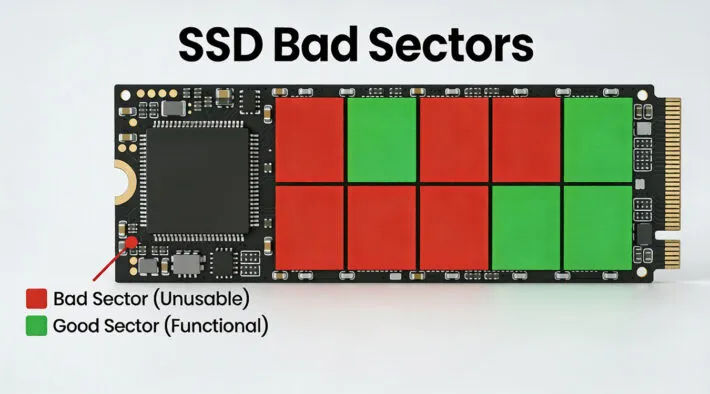

Imagerie physique (au niveau des bits): secteur par secteur copie d'un disque ou d'une partition entière

Acquisition logiquecopie de fichiers, de dossiers et de partitions au niveau du système de fichiers

Collecte cibléecopie ciblée d'artefacts spécifiques tels que les journaux, les archives de courrier électronique ou les données de navigation

Vous utilisez l'imagerie physique pour l'imagerie en profondeur analyse et récupération.

Vous choisissez des méthodes logiques ou ciblées lorsque des contraintes de temps ou d'accès limitent l'imagerie complète.

Hachures et validation

Les hachages cryptographiques prouvent qu'une copie correspond à sa source.

Pendant l'acquisition, vous calculez des hachages tels que SHA-256 pour :

Le dispositif ou l'image d'origine

L'image acquise ou les ensembles d'éléments de preuve exportés

Vous comparez ensuite les valeurs.

Lorsqu'elles correspondent, vous pouvez montrer que les données collectées sont restées inchangées depuis l'acquisition jusqu'à l'analyse et l'établissement de rapports.

Chaîne de contrôle et documentation

L'intégrité technique ne suffit pas.

Vous devez documenter qui a accédé à un appareil, quand il a collecté des données, quels outils il a utilisés et où les preuves se sont déplacées.

Un registre de base de la chaîne de contrôle comprend

Identifiant du cas et description du dispositif

Dates et heures d'acquisition et de transfert

Noms et signatures des personnes chargées de la manutention

Valeurs de hachage des principaux fichiers de preuve

Vous conservez ces enregistrements avec les images et les exportations afin de permettre un examen ultérieur.

Techniques d'acquisition pour tous les appareils

Les méthodes d'acquisition varient selon les appareils.

Les ordinateurs portables, les serveurs, les services en nuage et le matériel mobile présentent tous des contraintes uniques.

Imagerie des disques et des volumes

Pour les ordinateurs de bureau et les serveurs, imagerie disque reste une méthode primaire.

Vous le faites souvent :

Mettez le système hors tension si la situation le permet.

Retirez le disque et connectez-le à un poste de travail médico-légal.

Utilisez un bloqueur d'écriture matériel pour empêcher toute écriture sur le disque source.

Créer une image au niveau du bit et calculer les hachages pendant ou après l'acquisition.

L'analyse s'effectue alors sur l'image et non sur le disque d'origine.

Cette approche protège les preuves même si les outils tombent en panne ou si les analystes commettent des erreurs.

Acquisition en direct à partir de systèmes en fonctionnement

Il arrive que vous ne puissiez pas mettre un système hors tension, par exemple un serveur de production ou un dispositif contenant des données volatiles.

Vous effectuez ensuite une acquisition en direct.

Les actions typiques sont les suivantes :

Capture RAM avec un outil d'acquisition de mémoire

Collecte de listes de processus en cours, de connexions actives et de journaux volatils

Imagerie de volumes logiques pendant que le système d'exploitation fonctionne encore, avec le moins de perturbations possible

L'acquisition en direct modifie inévitablement le système dans une certaine mesure.

Vous documentez ces changements et expliquez pourquoi la collecte en direct offrait le meilleur équilibre entre la valeur probante et le risque.

Collections de réseaux et de nuages

Les enquêtes modernes vont au-delà des disques locaux.

Les données peuvent être stockées dans le nuage, dans des plateformes SaaS ou dans des collecteurs de données centraux.

Dans ces cas, vous :

Utiliser les API de la plateforme pour exporter les journaux, le contenu des boîtes aux lettres ou l'historique des fichiers.

Capturer le trafic réseau à partir d'écoutes ou de ports d'extension lorsque la loi l'autorise.

Préserver les métadonnées du fournisseur, telles que les horodatages, les identifiants de compte et les adresses IP.

Les archives exportées sont traitées comme des objets de preuve et hachées comme des images locales.

Flux de travail logiciel pour une acquisition reproductible

Les actions manuelles augmentent le risque d'erreurs.

Un outil d'acquisition bien conçu vous aide à suivre un processus cohérent à chaque fois.

Un flux de travail typique avec un outil tel que EOS SECURE Acquisition de données pourrait ressembler à ceci :

Démarrage EOS SECURE Acquisition de données sur un poste de travail renforcé.

Identifier les disques, les volumes ou les sources distantes connectés grâce à une liste claire des périphériques.

Sélectionnez la cible et choisissez un type d'acquisition (image physique, ensemble logique ou profil ciblé).

Configurer les options de hachage et les chemins de destination des preuves.

Exécutez l'acquisition pendant que l'outil enregistre les journaux, les hachages et les horodatages.

L'outil génère ensuite un rapport que vous pouvez joindre à votre dossier.

Vous évitez les commandes ad hoc qu'il sera difficile de répéter ou d'expliquer par la suite.

Procédure recommandée pour l'acquisition de disques Windows

La séquence suivante décrit une procédure pratique lorsque vous obtenez un disque Windows comme élément de preuve.

Préparation

Mettez le système hors tension lorsque vous n'avez pas besoin de données en direct.

Retirer le disque avec précaution et l'étiqueter avec les informations relatives au cas.

Connectez-le à votre station de travail médico-légale par l'intermédiaire d'un bloqueur d'écriture matériel.

Préparez un lecteur de preuves dédié avec suffisamment d'espace libre pour l'image.

Acquisition et vérification

Lancement EOS SECURE Acquisition de données de votre machine d'analyse.

Sélectionnez le disque source derrière le bloqueur d'écriture.

Choisissez un mode d'image physique et indiquez le lecteur de preuves comme destination.

Activer le hachage SHA-256 pendant l'acquisition.

Lancer le processus et surveiller les erreurs de lecture ou les anomalies.

Une fois l'opération terminée, vérifiez que le hachage calculé correspond à tout hachage de source enregistré.

Sceller et étiqueter le disque source, puis ne travailler qu'avec l'image acquise lors de l'analyse.

Conclusion : Transformer la collecte en preuves défendables

L'acquisition de données comble le fossé entre les “données sur un appareil” et les “preuves que l'enquêteur peut défendre”.”

Des processus solides préservent l'intégrité, tandis que de bons outils réduisent les risques et les erreurs humaines.

En sélectionnant un niveau d'acquisition approprié, en utilisant des bloqueurs d'écriture et des hachages, et en documentant chaque étape, vous créez des collections qui résistent à l'examen technique et juridique.

Des solutions telles que EOS SECURE Acquisition de données puis vous aider à répéter ce processus dans de nombreux cas en toute confiance.

Si vous avez besoin de récupération des données perdues, Magic Data Recovery publié par Amagicsoft est un logiciel de récupération de données professionnel. Il est fortement recommandé.

FAQ

Que signifie l'acquisition de données ?

Quel est un exemple d'acquisition de données ?

Quels sont les 4 types d'acquisition de données ?

Qu'est-ce qu'un poste d'acquisition de données ?

Quelles sont les trois étapes de l'acquisition des données ?

Quel est l'autre nom de l'acquisition de données ?

Comment effectuer l'acquisition des données ?

L'acquisition de données est-elle une compétence ?

Eddie est un spécialiste des technologies de l'information avec plus de 10 ans d'expérience dans plusieurs entreprises renommées de l'industrie informatique. Il apporte à chaque projet ses connaissances techniques approfondies et ses compétences pratiques en matière de résolution de problèmes.