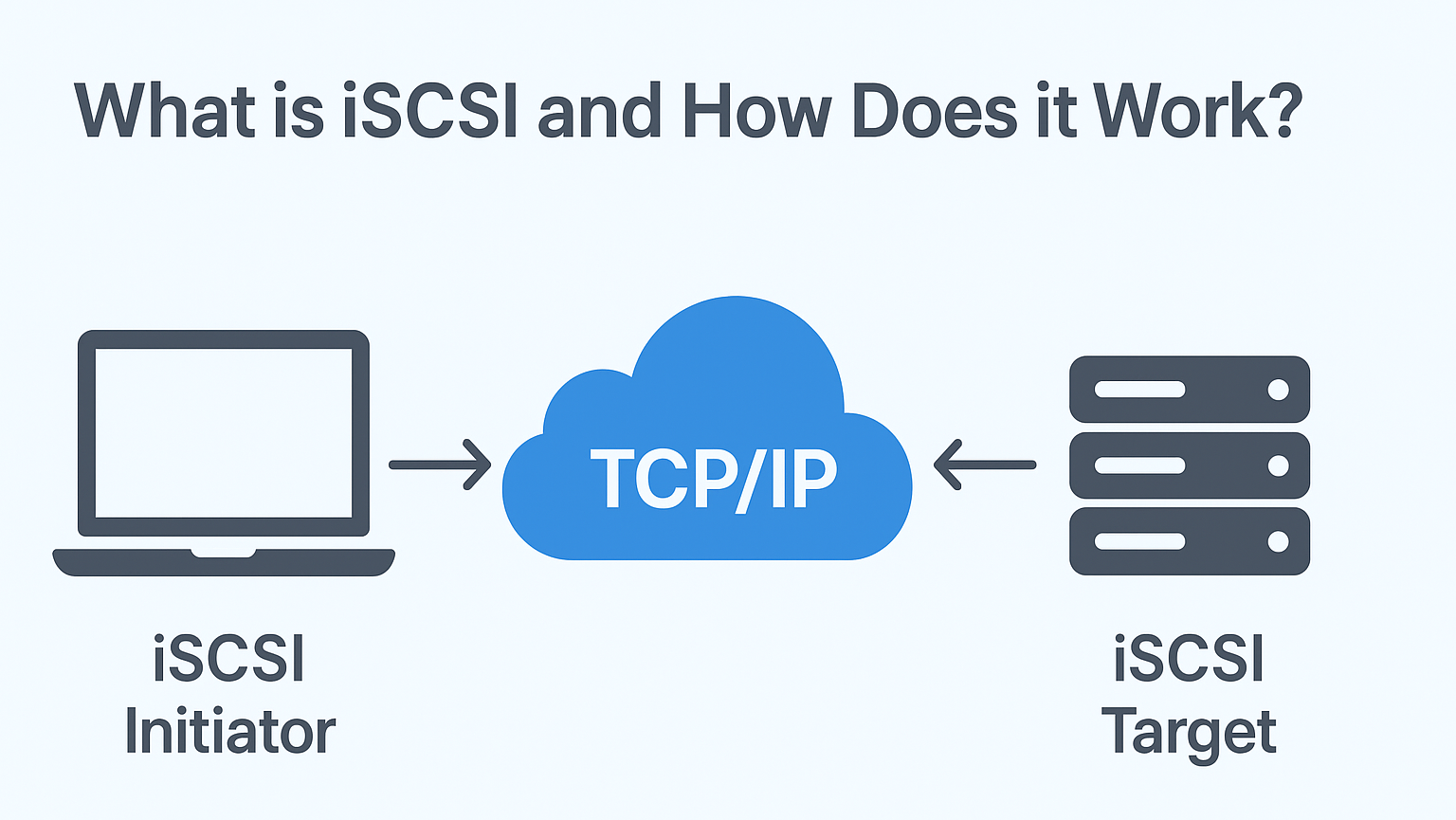

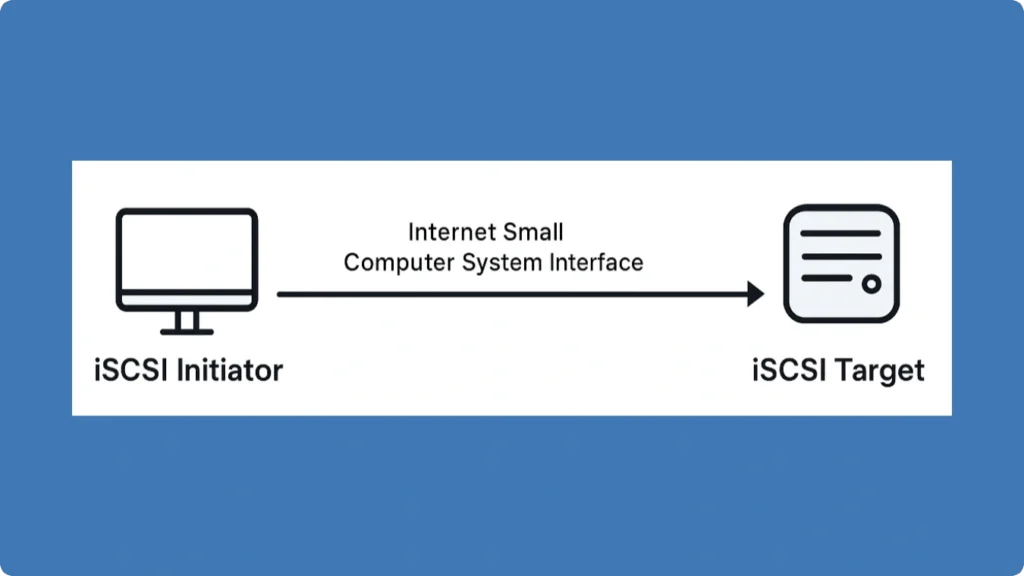

iSCSIイニシエータとは何ですか?

Initiator は、リモートのストレージデバイスにストレージリソースを要求するク ライアントとして機能し、ローカルに接続されているかのように、ネットワーク ストレージを使用することができます。.

目次

iSCSI イニシエータの仕組み

について iSCSIイニシエータ 1人または複数のセッションを確立する iSCSIターゲット:

1. Initiator のインストールと設定

Windows では、コントロールパネル > 管理ツール からビルトイン iSCSI イニシエータにアクセスする。Linuxシステムでは、多くの場合Open-iSCSIを使用する。.

2. ターゲットを発見する:

利用可能なストレージデバイスを検出するために、イニシエータのディスカバ リータブにターゲットのIPアドレスまたはDNS名を入力します。.

3. 接続を認証する(オプション):

プロトコルはCHAP認証をサポートしています。必要に応じて認証情報を入力する。.

4. ストレージの接続とマッピング

認証されると、ストレージイニシエータはターゲットのストレージをローカルディスクとしてマップする。. ストレージのフォーマットとパーティション分割 必要に応じて.

iSCSIイニシエータを使用する利点

● 費用対効果: 高価なファイバーチャネルハードウェアを使用せずに、既存のイーサネットインフラを使用。.

● 集中管理: 複数のイニシエータから管理可能なSANにストレージを統合。.

● 柔軟性: 仮想化、バックアップ、ディザスタリカバリに最適。.

● スケーラビリティ: クライアントを再設定することなく、iSCSIターゲットを簡単に追加できます。.

iSCSI イニシエータの使用例

● 仮想化: ストレージ・イニシエータを介して、複数のVMを共有SANストレージに接続。.

● リモート・バックアップ: オフサイト・バックアップのために、このストレージ・プロトコルを使用してWAN経由でストレージ・デバイスにアクセスする。.

● エンタープライズ・ストレージ管理: 大企業は、集中型ストレージアレイに効率的にサーバーを接続するために、ストレージイニシエータを使用する。.

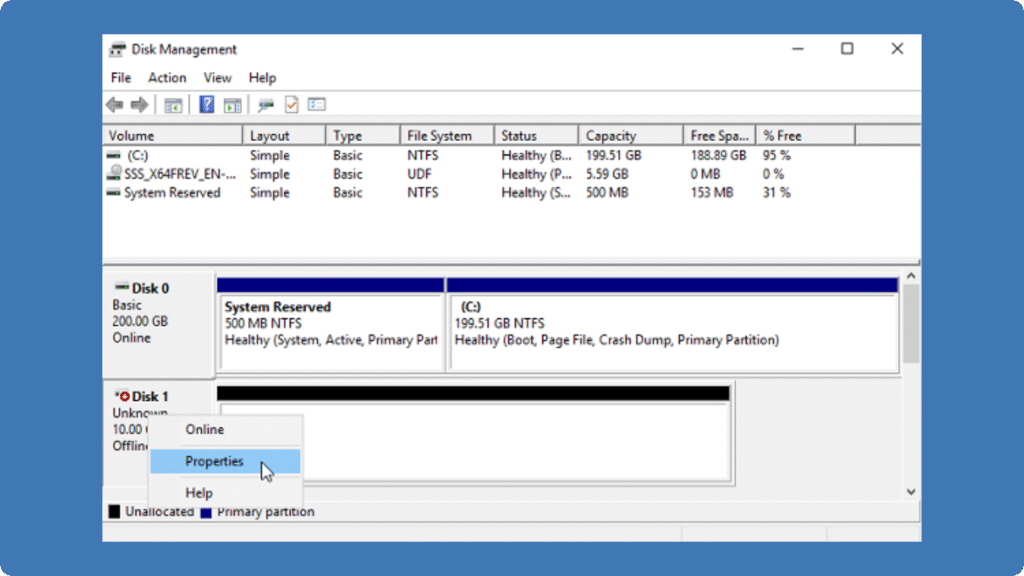

ステップバイステップのチュートリアルiSCSIイニシエータをターゲットに接続する(Windows)

1.開く iSCSIイニシエータ コントロールパネルから.

2.2. ディスカバリー タブをクリックし ディスカバー・ポータル, 次にターゲットIPを入力する。.

3.に移動する。 ターゲット タブで、検出されたストレージデバイスを選択し 接続.

4.有効にする 持続的接続 自動再接続のため.

5.で新しいディスクにアクセスする。 ディスク管理 とフォーマットする。.

iSCSIドライブとネットワーク・ドライブの比較

特徴 | iSCSIドライブ | ネットワークドライブ(SMB/NFS) |

アクセスレベル | ブロックレベル(ローカルディスクのように振る舞う) | ファイルレベル(ファイルシステムへのアクセスが必要) |

パフォーマンス | データベースや仮想化に適した高いパフォーマンス | ネットワークとファイル共有プロトコルに依存する中程度のパフォーマンス |

プロトコル | インターネット・スモール・コンピュータ・システム・インターフェース | SMB (Windows) / NFS (Linux/Unix) |

ユースケース | SAN、仮想マシン、バックアップ、エンタープライズ・ストレージ | ファイル共有、チームコラボレーション、ドキュメントストレージ |

マッピング | OSからはローカルディスクとして見える | 共有フォルダまたはネットワークパスとして表示される |

柔軟性 | パーティション分割が可能、, 書式付き, ローカルディスクのように管理される | フォルダレベルの操作に制限され、ブータブルボリュームを簡単にホストできない |

セキュリティ | CHAP認証、IPsec暗号化をサポート | ファイルのパーミッションに依存し、リモートアクセスにはVPNが必要な場合がある。 |

ネットワーク・ドライブやiSCSIドライブからデータを復元できますか?

ネットワーク・ドライブやSANドライブからのデータ復元は一般的に可能ですが、その方法はストレージの種類や障害シナリオによって異なります。ネットワーク・ドライブ(SMBまたはNFS共有など)の場合、削除または紛失したファイルは、バックアップまたはファイル・バージョニングを使用して復元できることがよくあります。.

iSCSIドライブやSANストレージの場合、オペレーティング・システムからはローカル・ディスクに見えるが、次のような理由でデータが失われる。 誤削除 またはその他の問題は、影響を受けたディスクを取り出し、SATAまたはUSB経由で健全なコンピュータに接続することで回復できます。以下のようなデータ復元ツールを使用します。 アマジックソフト’s Magic Data Recovery, iSCSIドライブをスキャンして削除されたファイルを探すことができます、, 失われたパーティション, または破損したデータを効果的に復元します。.

iSCSI イニシエータに関する FAQ

1.iSCSI イニシエータとストレージターゲットの違いは何ですか?

2.複数のイニシエータを同じストレージデバイスに接続できますか?

3.インターネット・スモール・コンピュータ・システム・インターフェース・プロトコルは安全か?

4.ストレージイニシエータを使用するには、特別なハードウェアが必要ですか?

5.iSCSIストレージプロトコルはインターネット上で動作しますか?

6.ストレージイニシエータをサポートしているオペレーティングシステムは?

7.このストレージ・プロトコルで接続に失敗した場合のトラブルシューティング方法は?

8.iSCSIプロトコルの典型的な使用例とは?

エリン・スミスは、Amagicsoftで最もプロフェッショナルなライターの一人として認められています。過去10年にわたりライティングスキルを磨き続け、何百万人もの読者の技術的な問題解決に貢献してきました。.