L'informatique légale

Table des matières

La criminalistique numérique dans les incidents modernes

Un ordinateur portable laisse échapper des documents sensibles.

Un serveur exécute des processus étranges pendant la nuit.

Un employé supprime des fichiers critiques juste avant de partir.

Dans chaque cas, une personne doit répondre à trois questions : ce qui s'est passé, quand et qui était impliqué.

La criminalistique numérique fournit un processus structuré pour collecter, préserver et analyser les preuves numériques afin que ces réponses soient valables d'un point de vue technique et, le cas échéant, juridique.

Ce que recouvre la criminalistique numérique

La criminalistique numérique se concentre sur les preuves, et pas seulement sur la récupération.

L'objectif est de reconstituer des événements à partir de données stockées sur :

Postes de travail et ordinateurs portables

Serveurs et machines virtuelles

Smartphones et tablettes

Journaux, sauvegardes et services en nuage

Dispositifs de réseau tels que les pare-feu et les routeurs

Où classique récupération des données La criminalistique numérique a pour objectif de retrouver rapidement le fichier. des délais, une attribution et une intégrité fiables.

Chaque étape doit être documentée, reproductible et défendable.

Le processus typique de l'investigation numérique

La plupart des enquêtes suivent une séquence disciplinée. Les noms varient, mais la logique reste la même.

Identification et délimitation du champ d'application

L'équipe identifie d'abord :

Quels sont les systèmes susceptibles de contenir des éléments de preuve pertinents ?

Quels sont les comptes, les périodes et les types de données importants ?

Quelles sont les contraintes légales ou réglementaires applicables ?

Une bonne délimitation du champ d'application protège la vie privée et réduit le bruit tout en préservant ce qui compte.

Préservation

Les analystes conservent les données avant qu'elles ne changent. Ils :

Isoler les systèmes affectés du réseau si nécessaire

Capturer les données volatiles (RAM, processus en cours, connexions réseau) lorsque cela se justifie.

Prendre des images médico-légales de disques utilisant des bloqueurs d'écriture

La conservation protège le support original et maintient une chaîne de contrôle claire.

Acquisition et vérification

L'équipe crée des copies au niveau des bits des disques, des partitions ou du stockage mobile.

Ils calculent des hachages (par exemple, SHA-256) pour l'original et la copie et vérifient qu'ils correspondent.

À partir de ce moment, la majeure partie du travail s'effectue sur la copie et non sur le système réel.

Analyse

L'analyse combine de nombreuses techniques :

Système de fichiers et analyse de la chronologie

Corrélation des journaux entre les systèmes

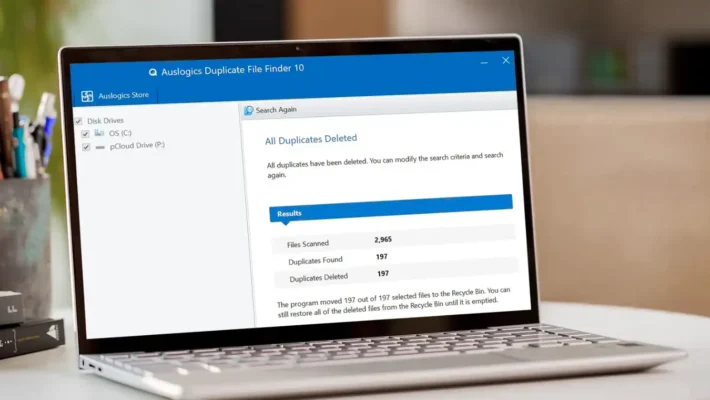

Récupération des fichiers et dossiers supprimés

Examen des logiciels malveillants et des artefacts

Reconstruction du flux du réseau

Ici, les outils traditionnels tels que WinHex et logiciel de récupération de données travaillent en parallèle avec des suites médico-légales spécialisées.

Un outil comme Amagicsoft Récupération de données peut aider à récupérer des fichiers supprimés ou endommagés à partir d'images ou de disques attachés dans le cadre d'une analyse plus large.

Rapport et présentation

Enfin, les analystes préparent un rapport structuré qui :

Décrit le champ d'application, les outils et les méthodes utilisés

Présente les résultats par ordre chronologique

Explique les concepts techniques dans un langage simple

Distingue les faits des interprétations

Ce rapport sert de support à des décisions internes, à des actions en justice ou à des communications réglementaires.

Prise en charge de Windows 7/8/10/11 et Windows Server

Types de preuves numériques

Des environnements différents génèrent des artefacts différents. Une image complète combine généralement plusieurs catégories.

Preuve du système de fichiers : Horodatage, structures de dossiers, entrées supprimées, ruches de registre

Artéfacts de l'application : Historique du navigateur, archives de courrier électronique, messages de chat, métadonnées de documents

Journaux du système : Journaux d'événements Windows, syslog Linux, journaux d'authentification et de processus

Données du réseau : Entrées de pare-feu, journaux VPN, journaux proxy, enregistrements DNS, captures de paquets

Données relatives à l'informatique en nuage et au SaaS : Journaux d'audit, historiques de connexion, enregistrements d'accès aux fichiers, instantanés de configuration

Chaque source ajoute un contexte. Ensemble, elles montrent qui a fait quoi, à partir d'où et avec quels outils.

Les outils et le rôle de la récupération des données

Les analystes en criminalistique numérique disposent d'une boîte à outils plutôt que d'un produit unique.

Catégories communes :

Outils d'imagerie et de blocage d'écriture pour capturer les disques en toute sécurité

Système de fichiers et analyseurs d'artefacts pour différents systèmes d'exploitation

Outils de chronologie et de corrélation aligner les événements sur les hôtes

Éditeurs hexagonaux et visualiseurs de bas niveau tels que WinHex pour l'inspection au niveau sectoriel

Logiciel de récupération de données pour découper des fichiers supprimés ou endommagés à partir de supports bruts

Produits de récupération de données tels que Amagicsoft Récupération de données l'aide dans trois situations :

Un utilisateur supprime intentionnellement ou accidentellement des fichiers clés avant qu'un incident ne soit signalé.

Les logiciels malveillants ou les pannes corrompent les documents ou les archives critiques.

Un disque défaillant rend l'analyse directe risquée sans l'extraction préalable du contenu lisible.

Dans ces cas, les procédures judiciaires s'appliquent toujours : récupérer à partir d'images judiciaires ou de copies clonées, conserver des journaux et documenter chaque étape.

Lignes directrices pratiques pour les organisations

Même sans laboratoire médico-légal interne, une organisation peut se préparer correctement.

Pratiques clés :

Définir un plan de réponse aux incidents qui comprend le moment où il faut faire appel à des experts légistes externes

Centraliser et conserver les journaux des terminaux, des serveurs et des équipements de réseau

Synchroniser l'heure entre les systèmes (NTP) afin que les délais soient correctement alignés

Limiter l'accès administratif et utiliser des comptes séparés pour les tâches administratives

Sauvegarde des actifs critiques et tester régulièrement les restaurations

Lorsqu'un incident se produit, le personnel informatique de première ligne doit :

Éviter de réinstaller les systèmes avant la consultation médico-légale

Éviter d'exécuter des outils de “nettoyage” non validés qui altèrent les preuves

Enregistrer qui a touché quel appareil et quand

Plus tard, après la fin de l'enquête, des outils tels que Amagicsoft Récupération de données continuer à prendre en charge les cas quotidiens de perte de données qui ne nécessitent pas un traitement médico-légal complet.

Prend en charge Windows 7/8/10/11 et Windows Server.

Prise en charge de Windows 7/8/10/11 et Windows Server

FAQ

Qu'est-ce que la criminalistique numérique en termes simples ?

La criminalistique numérique est-elle la même chose que la cybersécurité ?

Pourquoi avons-nous besoin de la criminalistique numérique ?

La criminalistique numérique est-elle une bonne carrière ?

La criminalistique numérique est-elle bien payée ?

La criminalistique numérique est-elle difficile ?

Peut-on gagner $500 000 euros par an dans la cybersécurité ?

La criminalistique numérique est-elle un travail stressant ?

Eddie est un spécialiste des technologies de l'information avec plus de 10 ans d'expérience dans plusieurs entreprises renommées de l'industrie informatique. Il apporte à chaque projet ses connaissances techniques approfondies et ses compétences pratiques en matière de résolution de problèmes.