デジタル証明書

目次

現実世界のシナリオこのファイルは信頼できるか?

あるユーザーが、有名なベンダーのものだと主張するデータ復元ツールをダウンロードしたとしよう。.

出所の証明がなければ、ファイルにはランサムウェアやバックドアが簡単に隠されてしまう。.

銀行サイト、VPNポータル、更新サーバーにも同じリスクがある。.

A デジタル証明書 IDを証明し、コードと接続の完全性を保護することで、この問題に対処する。.

電子証明書のコアコンセプト

デジタル証明書は3つの要素をリンクしている:

アイデンティティ(ドメイン、組織、個人、またはデバイス)

公開暗号鍵

信頼できる認証局(CA)からのデジタル署名

証明書はX.509などの標準に従う。.

これには、サブジェクト、発行者、シリアル番号、有効期限、鍵の使用フラグ、さまざまな拡張子が含まれる。.

クライアントが証明書をチェックする際、CAの公開鍵でCAの署名を検証する。.

このチェックが成功すれば、クライアントはID と公開鍵のバインディングを信頼できる。.

公開鍵基盤(PKI)はどのように信頼を組織するか

デジタル証明書は、公開鍵インフラストラクチャーと呼ばれるより大きなシステムの中で生きている。.

PKI における主要な役割:

ルート CA:中間 CA に署名する高度に保護された認証局

中級CA:サーバーまたはパブリッシャーにエンドエンティティ証明書を発行する。

エンドエンティティ:ウェブサイト、ソフトウェア・ベンダー、ユーザー、またはデバイス

オペレーティングシステムとブラウザは トラストストア ルート CA の.

サーバーが証明書チェーンを提示すると、クライアントはそのチェーンを信頼できるルートにウォークバックする。.

そのチェーンのいずれかのリンクが失敗した場合、クライアントはその証明書を信頼できないものとして扱うべきである。.

日常的に使用される電子証明書の種類

デジタル証明書は、HTTPSだけでなく、いくつかのセキュリティ機能をサポートしている。.

一般的なカテゴリー:

TLS/SSL証明書 ウェブサイトとAPI用

コード署名証明書 ソフトウェアとドライバーのパブリッシャー向け

クライアント証明書 ユーザーまたはデバイスの認証

S/MIME 証明書 署名され暗号化された電子メール

デバイス証明書 ルーター、VPNゲートウェイ、IoT機器向け

各タイプは使用フラグを持つので、クライアントはそれをサーバー認証に使うべきか、コード署名に使うべきか、あるいは他の目的に使うべきかを知ることができる。.

電子証明書を支える暗号原理

デジタル証明書は、非対称暗号とハッシュに依存している。.

典型的なオペレーション:

所有者は鍵ペア(秘密鍵と公開鍵)を生成する。.

公開鍵は証明書に入る。.

CA は、自身の秘密鍵で証明書に署名する。.

クライアントはその署名をCAの公開鍵で検証する。.

ハッシュは完全性を保証する。.

誰かが証明書の内容を変更した場合、署名検証は失敗し、クライアントはそれを拒否する。.

ステップ・バイ・ステップウェブサイト証明書の検証

ユーザーは、ブラウザを通じて証明書とやりとりすることが多い。.

基本的なチェックは数ステップで完了する。.

HTTPSでウェブサイトを開く。.

南京錠またはセキュリティアイコンをクリックします。.

証明書の詳細を見る.

ドメイン名が 対象 または 主題の別名.

チェック 発行者, から有効, そして 有効期限 の分野だ。.

ブラウザが大きな警告を出さずに、接続が安全であると報告することを確認する。.

ドメインが一致しない場合、または証明書の有効期限が切れている場合は、管理者が問題を修正するまでサイトを信頼できないものとして扱う。.

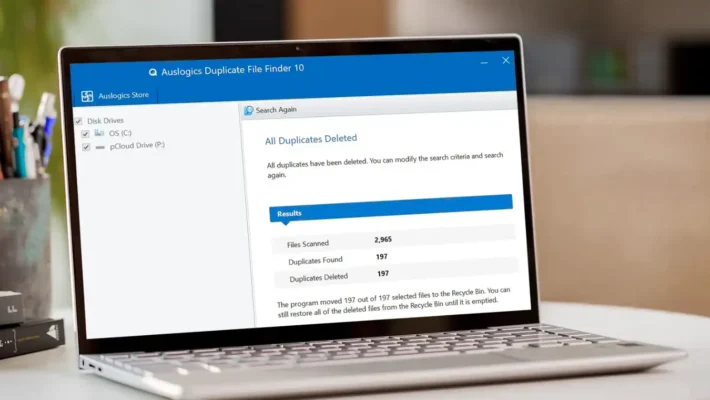

ステップバイステップデジタル署名付きインストーラの検証

バックアップやデータ復旧ユーティリティのような機密性の高いツールの場合、シグネチャ・チェックはアンチウイルス・スキャンと同じくらい重要だ。.

Windowsでは、署名されたインストーラーを確認することができる:

インストーラーを右クリックして プロパティ.

を開く。 デジタル署名 タブ.

署名を選択し 詳細.

を確認する。 署名者名 は期待されるパブリッシャーと一致する(例えば、, アマジックソフト).

Windowsがデジタル署名を有効であると報告していることを確認する。.

証明書を表示し、有効期限が切れておらず、信頼できるCAにチェーンされていることを確認する。.

署名がなかったり、無効であったり、発行元が不明な場合は、そのファイルを注意して扱ってください。.

管理者のための証明書管理

管理面から見ると、電子証明書はコア・インフラストラクチャの一部である。.

管理が不十分だと、障害が発生したり、セキュリティが弱くなったりする。.

主な業務

証明書、保管場所、有効期限の目録を保管する。

厳格なアクセス許可またはハードウェア・モジュールによる秘密鍵の保護

更新とデプロイメントを可能な限り自動化する

最新のアルゴリズムと鍵の長さを使用する

予期せぬ証明書の変更または新規発行の監視

秘密鍵が漏れたり、IDが変更されたりした場合、管理者は影響を受けた証明書を失効させ、迅速に交換すべきである。.

安全なソフトウェア配信におけるデジタル証明書

機密データを扱うベンダーは、インストーラーとアップデートに署名すべきである。.

署名された実行ファイルによって、オペレーティング・システムとユーザーは、ファイルがまだオリジナルのビルドと一致していることを確認できる。.

例えば、こうだ、, データ復旧ツール より アマジックソフト は有効なコード署名証明書を添付して出荷できる。.

Windowsはその証明書をチェックし、発行者名を表示することで、ディスクアクセスを許可する前に、ユーザーにさらなる保証を与える。.

このやり方は、攻撃者が悪意のあるツールをダウンロード・チャネルやアップデート・パスに挿入するのを防ぐのに役立つ。.

Windows 7/8/10/11およびWindows Serverをサポート。.

まとめ

電子証明書は単なるファイルではない。.

ID、暗号、信頼された当局を組み合わせ、なりすましや改ざんからユーザーを保護する。.

証明書の仕組み、検証方法、ライフサイクルの管理方法を理解することで、ユーザーも管理者も、より安全な選択ができるようになる。.

署名されたソフトウェアと正しく設定されたTLSは、安全なデータ処理と復旧ワークフローの信頼できる基盤を形成する。.

Windows 7/8/10/11およびWindows Serverをサポート

よくある質問

証明書と電子証明書の違いは何ですか?

電子証明書は有効か?

電子証明書とは何か?

なぜ電子証明書が必要なのか?

電子証明書の例とは?

誰が電子証明書を発行するのか?

電子証明書の取得方法

電子証明書の有効期限が切れるとどうなりますか?

エディは、コンピューター業界の有名企業数社で10年以上の経験を持つITスペシャリストです。深い技術的知識と実践的な問題解決能力をすべてのプロジェクトに提供しています。.